190 KiB

دليل النجاة في الغابة المظلمة للبلوكتشين

حط بهذه الأمور، لتتحكم في أمن عملاتك المشفرة.

🔥موقع إلكتروني: https://darkhandbook.io/

🇨🇳中文版: 《区块链黑暗森林自救手册》

🇺🇸English: Blockchain dark forest selfguard handbook

🇯🇵日本語版: ブロックチェーンのダークフォレストにおける自己防衛のためのハンドブック

🇰🇷한국어 버전: 블록체인 다크 포레스트 셀프가드 핸드북

مؤلف: Cos@SlowMist Team

معلومات الاتصال:تويتر(@evilcos)、تطبيق Jike(@余弦.jpg)

مترجم:

⚓جدول المحتويات

- مقدمة

- الصورة

- طرق سوء استخدام تقنية سلسلة الكتل

- ماذا تفعل إذا تعرضت للسرقة

- المفاهيم الخاطئة

- الملخص

- المرفقات

مقدمة

أولاً، يجب أن أهنئك على قراءة هذا الدليل. لا أعرف من أنت، ولكن إذا كنت تمتلك عملات مشفرة أو مهتم بهذا العالم وقد تمتلك عملات مشفرة في المستقبل، فإن هذا الدليل يستحق أن تقرأه مرارًا وتنفذه بعناية.

ثانيًا، يجب أن تكون مستعدًا نفسيًا لأن قراءة هذا الدليل تتطلب خلفية معرفية. سأحاول مراعاة المبتدئين، لكن سيكون صعبًا. أتمنى ألا يخشى المبتدئون الحواجز المعرفية، لأن الكثير منها يمكن اكتسابه عن طريق «التجربة». إذا واجهت نقاط معرفية غير مفهومة وتحتاج إلى توسيع معرفتك، أقترح عليك استخدام محركات البحث بشكل جيد. وأوصي بشدة بأن تتبنى مبدأ أمنيًا: عند الحصول على المعرفة من الإنترنت، اعتمد دائمًا على اكثر من مصدر على الأقل للمعلومات للتحقق والتأكد من صحتها، واحرص على الحفاظ على الشك دائمًا.

نعم، حافظ على الشك دائمًا! بما في ذلك أي نقطة مذكورة في هذا الدليل. :)

سلسلة الكتل هو اختراع عظيم، فقد أحدث تغييرات في بعض علاقات الإنتاج، مما سمح بحل جزئي لمشكلة «الثقة». وهذا أمر نادر الحدوث، إذ يمكن تحقيق بعض جوانب الثقة بدون الحاجة إلى مركزية أو دور طرف ثالث. يمكن لسلسلة الكتل حل بعض جوانب الثقة بشكل جيد؛ فهي غير قابلة للتغيير، وتنفذ وفقًا للاتفاقيات، وتمنع التنصل. لكن الواقع قاسٍ، ففهم الناس لسلسلة الكتل يتضمن العديد من المفاهيم الخاطئة. هذه المفاهيم الخاطئة تسمح للمحتالين بالاستفادة بسهولة، حيث يمدون أيديهم السوداء إلى محافظ الناس بشكل متكرر، مما يتسبب في خسائر مالية كبيرة. وبالفعل أصبحت غابة مظلمة.

في عالم الغابة المظلمة على سلسلة الكتل، تذكر دائمًا هاتين القاعدتين الأمنيتين الرئيسيتين:

- عدم الثقة: ببساطة، يعني الحفاظ على الشك، وبالتحديد الحفاظ على الشك دائمًا.

- التحقق المستمر: إذا كنت تريد أن تثق، فيجب أن تكون لديك القدرة على التحقق من النقاط التي تشك فيها، وأن تجعل هذه القدرة عادة.

ملاحظة: في هذا الدليل، هناك قاعدتان أمنيّتان فقط، ويمكن اعتبار الباقي على أنهما مبادئ أمنية مستنتجة من هاتين القاعدتين.

هذا هو الجزء التمهيدي. الآن، سنبدأ من رسم توضيحي لدخول هذه الغابة المظلمة، لنرى ما هي المخاطر التي قد نواجهها وكيف يجب أن نتعامل معها.

الصورة

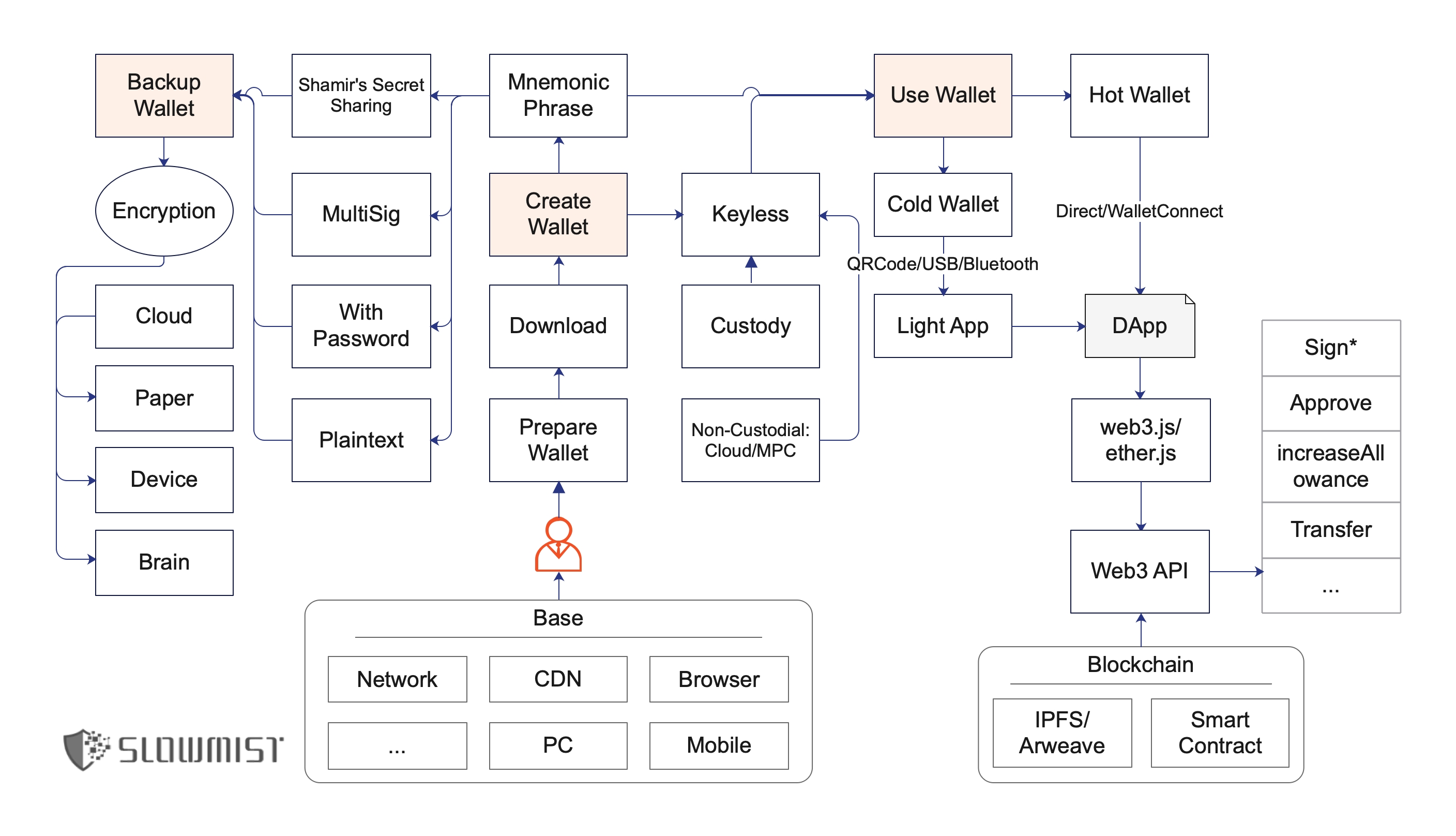

قبل التعمق في القراءة النص التالي، يمكنك أولاً إلقاء نظرة سريعة على هذا الرسم التوضيحي. هذا الرسم يتناول الأنشطة الرئيسية في هذا العالم (بغض النظر عن كيفية تسميتك له، سواء سلسلة الكتل أو العملات المشفرة أو «الويب 3»(Web3) ). يتضمن هذا الرسم ثلاث خطوات رئيسية من حيث العمليات: إنشاء المحفظة، نسخ الاحتياطي للمحفظة، واستخدام المحفظة.

سنقوم بتحليل كل نقطة رئيسية تتعلق بهذه العمليات الثلاث.

إنشاء المحفظة

أهم شيء في المحفظة هو المفتاح الخاص (أو الكلمات المفتاحية).

المفتاح الخاص كالتالي:

0xa164d4767469de4faf09793ceea07d5a2f5d3cef7f6a9658916c581829ff5584

الكلمات المفتاحية كالتالي:

cruel weekend spike point innocent dizzy alien use evoke shed adjust wrong

ملاحظة: استخدامنا إيثريوم على سبيل المثال، يمكنك توسيع معرفتك حول الأساسيات المتعلقة بالمفتاح الخاص/الكلمات المفتاحية.

المفتاح الخاص هو الهوية، إذا فقدت المفتاح الخاص أو سُرق منك، فإن هذه الهوية لم تعد لك. هناك العديد من تطبيقات المحافظ، والعديد منها معروف، لا اخطط ولا يمكنني تقديم مقدمة عن كل واحد منها. ومع ذلك، سأذكر بعض المحافظ المحددة في هذا الدليل، يرجى ملاحظة أن أي محفظة يتم ذكرها هنا هي محفظة أثق بها بشكل أساسي، لكنني لا أضمن عدم حدوث مشاكل أمنية أثناء استخدامها أو ظهور مخاطر أمنية غير متوقعة (لن أكرر هذه النقطة في الأقسام اللاحقة، لذا أرجو أن تذكروا القاعدتين الأمنيتين المذكورتين في المقدمة).

من حيث تصنيف التطبيقات، تشمل المحافظ الرئيسية: محافظ الكمبيوتر، محافظ إضافات المتصفح، محافظ الهاتف، أجهزة المحافظ، والمحافظ الويب. ومن حيث الاتصال بالإنترنت، يمكن تقسيمها إلى محافظ باردة ومحافظ ساخنة. عند دخول هذا العالم، يجب أن تفكر أولاً في الغرض من المحفظة التي ستمتلكها، لأن الغرض يحدد المحفظة التي ستستخدمها، وفي نفس الوقت يحدد كيفية تعاملك مع هذه المحفظة.

بغض النظر عن المحفظة التي تختارها، هناك شيء واحد مؤكد: بعد قضاء وقت طويل في هذا العالم، لن تمتلك محفظة واحدة فقط.

لذلك، يجب أن نتذكر هنا مبدأ أمني آخر: توفير العزل، أي عدم وضع كل البيض في سلة واحدة. بشكل عام، كلما زاد استخدام المحفظة، زاد خطر حدوث مشكلة. تذكر دائمًا: عند مواجهة شيء جديد، قم بإعداد محفظة منفصلة واستخدم مبلغًا صغيرًا للعب لفترة من الوقت. إلا إذا كنت مثلي، قد مررت بالكثير وفهمت العديد من الأمور. لكن، "من يمشي كثيرًا على ضفاف النهر لا بد أن تبتل قدماه."

تنزيل

هذه النقطة البسيطة في الواقع ليست بسيطة، والسبب:

- العديد من الأشخاص (فعلاً العديد من الأشخاص) لا يستطيعون العثور على الموقع الرسمي أو سوق التطبيقات الصحيح، فينتهي بهم الأمر بتثبيت محفظة مزيفة.

- الكثير من الأشخاص لا يعرفون كيفية التأكد مما إذا كان التطبيق الذي قاموا بتنزيله قد تم التلاعب به أم لا.

وبهذا، فشلوا قبل أن يبدأوا. لم يتمكنوا حتى من دخول هذا العالم، وأصبحوا بدون أموال في محافظهم.

بخصوص النقطة الأولى أعلاه، هناك بعض النصائح للعثور على الموقع الرسمي الصحيح، مثل:

- استخدام «جوجل»(Google) (يجب الحذر من نتائج البحث التي تحتوي على إعلانات، فهي غير موثوقة).

- المواقع المشهورة في المجال مثل «كوين مارت كاب»(CoinMarketCap).

- سؤال الأشخاص الذين تثق بهم.

حسنًا، يمكنك دمج المعلومات من النقاط المذكورة أعلاه والتحقق منها بشكل متبادل، فالحقيقة واحدة في النهاية :) تهانينا، لقد وجدت الموقع الرسمي الصحيح.

بعد ذلك، تحتاج إلى تنزيل التطبيق وتثبيته. إذا كانت المحفظة على جهاز الكمبيوتر، قم بتنزيلها من الرابط المقدم على الموقع الرسمي، ولكن قبل التثبيت، يوصى بالتحقق مما إذا كان قد تم التلاعب بالملف. على الرغم من أن هذا الإجراء لا يمكنه منع التلاعب بالمصدر بشكل كامل (مثل تلاعب داخلي في الجهة الرسمية المالكة للمحفظة، اختراق داخلي، أو اختراق الموقع الرسمي وتغيير المعلومات ذات الصلة)، إلا أنه يمكنه منع بعض الحالات مثل: التلاعب الجزئي بالمصدر أو التلاعب عن طريق رجل في المنتصف.

التحقق مما إذا كان الملف قد تم التلاعب به هو في الواقع التحقق من سلامة الملف. هناك طريقتان شائعتان لهذا:

- التحقق من الهاش: مثل «إم دي فايف»(MD5)و «شا 256»(SHA256). في معظم الحالات، يكفي استخدام «إم دي فايف»(MD5)، لكن هناك خطر ضئيل من حدوث تصادم في الهاش، لذلك يفضل في الصناعة استخدام «شا 256»(SHA256) لأنه كافٍ وآمن.

- التحقق من التوقيع باستخدام «جي بي جي»(GPG): وهو أيضًا شائع جدًا. أوصي بشدة بإتقان أدوات وأوامر وطرق «جي بي جي»(GPG). على الرغم من أنه قد يكون مجهدًا بعض الشيء للمبتدئين، إلا أنك بعد الاعتياد عليه ستستمتع باستخدامه، ثق بي.

في الواقع، هناك عدد قليل من المشاريع في هذه الصناعة التي تقوم بذلك، لذا عند العثور على مشروع يفعل ذلك، يكون حقًا ثمينًا وقيمًا للغاية. على سبيل المثال، محفظة بيتكوين «محفظة سبارو»(Sparrow Wallet)، توفر صفحة التنزيل الخاصة بها دليلًا واضحًا للتحقق من الإصدار (Verifying the Release) باستخدام الطريقتين المذكورتين، ويمكنك الرجوع إليها والتعلم منها مباشرة:

تتحدث هذه الصفحة عن أداتين لـ «جي بي جي»(GPG):

- الـ «جي بي جي سويت»(GPG Suite)، تعمل على نظام «ماك او اس»(macOS).

- الـ «جي بي جي فور وين»(Gpg4win)، تعمل على نظام «ويندوز»(Windows).

إذا لاحظت، ستجد أن صفحات التنزيل الخاصة بهاتين الأداتين تحتوي في الواقع على تعليمات للتحقق من سلامة الملفات بطرق متعددة، ولكن للأسف، لا تشرح كيفية القيام بالتحقق خطوة بخطوة. ربما يعتقدون أنك ستكون ذكيًا بما يكفي للبحث عن المعرفة ذات الصلة بنفسك :)

إذا كانت محفظة إضافات المتصفح, مثل «ميتا ماسك»(MetaMask) الشهيرة عالميًا، فإن الفرصة الوحيدة للتحقق هي النظر إلى عدد المستخدمين وتقييماتهم في صفحة تنزيل الإضافة، على سبيل المثال، لدى «ميتا ماسك»(MetaMask) في متجر متصفح «كروم»(Chrome) أكثر من عشرة ملايين مستخدم، ولديها أكثر من ألفي تقييم، على الرغم من أن التقييم النهائي ليس عاليًا. قد يقول البعض أن هذه الأرقام يمكن أن تكون مزيفة، لكن الأمر يتطلب مجهودًا كبيرًا لتزييف هذه الأعداد الكبيرة، فلا يمكن خداع الجميع.

إذا كانت محفظة للهاتف, فإن طريقة الحكم مشابهة لمحفظة الإضافات. ولكان يجب ملاحظة أن متجر تطبيقات «إيفون»(iPhone) مقسم حسب المنطقة، والعملة المشفرة محظورة بشدة في عدد من الدول، مثل الصين. لذلك، إذا قمت بتنزيل محفظة من حساب متجر التطبيقات الصيني، فإن النصيحة الوحيدة هي: لا تستخدمها، فقط قم بتغيير حسابك إلى متجر التطبيقات الأمريكي لتنزيلها. بالإضافة إلى ذلك، يمكن أن يرشدك الموقع الرسمي الصحيح إلى موقع التنزيل الصحيح (مثل «محفظة تراست»(Trust Wallet)، «إي إم توكن»(imToken) ، «ون كي»(OneKey) المشهورات عالميًا، تأكد من أمان الموقع الرسمي، فإذا تم اختراق الموقع الرسمي، فإن المسؤولية الأمنية تصبح كبيرة).

إذا كانت أجهزة المحافظ, ببساطة يمكن شراؤها من الموقع الرسمي، لا تشتري مباشرة من المتاجر الإلكترونية. بعد استلامها، تأكد من عدم وجود أي تلاعب. بالطبع، بعض التلاعب في تغليف الأجهزة قد يكون متقنًا، وليس من السهل اكتشافه. في هذه الحالة، أوصي بإنشاء المحفظة ثلاث مرات متتالية على الأقل، وتسجيل الكلمات المفتاحية وعناوين المحافظ، فقط للتأكد من عدم التكرار.

إذا كانت محفظة ويب, فأنا لا أنصح باستخدام هذا النوع من المحافظ عبر الإنترنت، إلا إذا كنت مضطرًا. في هذه الحالة، تأكد من الموقع رسمي، وأنجز المهمة بسرعة، ولا تعتمد عليها بشكل عاطفي.

الكلمات المفتاحية Mnemonic Phrase

بشكل عام، بعد إنشاء المحفظة، فإن المعلومات الأساسية التي نتعامل معها هي الكلمات المفتاحية (وليس المفتاح الخاص)، لأن الكلمات المفتاحية هي أسهل للتذكر بالنسبة للبشر. الكلمات المفتاحية تكون محددة بمعايير (مثل «بي أي بي 39»(BIP39) )، وهذا يضع متطلبات على الكلمات المفتاحية. عادةً ما تتكون الكلمات من 12 كلمة إنجليزية، ويمكن أن تكون أكثر (مضاعفات العدد 3)، لكنها لا تزيد عن 24 كلمة حتى لا تصبح معقدة للغاية وتفقد غرضها. إذا كانت أقل من 12 كلمة، فإن الأمان يكون غير كافٍ. الأعداد المقبولة هي 12، 15، 18، 21، و24. ومع ذلك، وفقًا للعادات الصناعية، فإن الأكثر شيوعًا هو 12 كلمة، لأنها كافية من حيث الأمان. بعض المحافظ التي تتميز بدرجة عالية من الأمان، مثل محفظة الأجهزة «ليجر»(Ledger)، تعتمد 24 كلمة كمعيار. بالإضافة إلى الكلمات الإنجليزية، يمكن أن تكون الكلمات المفتاحية بلغات أخرى، مثل الصينية أو اليابانية أو الكورية، وما إلى ذلك. ولكن لا يمكن أن تكون أي كلمات، هناك قائمة ثابتة تحتوي على 2048 كلمة. لمزيد من التفاصيل، راجع:

https://github.com/bitcoin/bips/blob/master/bip-0039/bip-0039-wordlists.md

عند إنشاء المحفظة، تكون الكلمات المفتاحية حساسة للغاية، لذا انتبه إلى عدم وجود أي أشخاص أو كاميرات أو أي شيء آخر يمكن أن يؤدي إلى التجسس. كما يجب عليك التأكد من أن الكلمات المفتاحية عشوائية بشكل كافٍ؛ عادةً تكون الكلمات المفتاحية التي تولدها المحافظ المعروفة عشوائية بما فيه الكفاية. ولكن، للتحوط من أي احتمالات غير متوقعة، من الأفضل أن تكون حذرًا. لا تستهين بهذه الإجراءات، فهي عادات أمان بسيطة، وإذا اعتمدتها، ثق بي، ستشعر بارتياح كبير. أخيرًا، في بعض الحالات، يمكنك التفكير في إنشاء المحفظة أثناء انقطاع الاتصال بالإنترنت، خصوصًا إذا كنت تنوي استخدام هذه المحفظة كمحفظة باردة. قطع الاتصال بالإنترنت في هذه الحالة يعتبر قمة الأمان.

الـ «كيلِس»(Keyless)

الـ «كيلِس»(Keyless)، «يعني بدون مفتاح خاص». هنا نقسم «كيلِس»(Keyless) إلى سيناريوهين رئيسيين (هذا التقسيم ليس معترفًا به في الصناعة، ولكنه مجرد وسيلة لتسهيل الشرح):

- الـ «كَسْتوديَل»(Custodial):أي طريقة الوصاية: مثل البورصات المركزية والمحافظ المركزية، حيث يحتاج المستخدم فقط إلى تسجيل حساب ولا يمتلك المفتاح الخاص، وتعتمد الأمان بالكامل على هذه المنصات المركزية.

- الـ «نون-كَسْتوديَل»(Non-Custodial):أي طريقة عدم الوصاية: حيث يمتلك المستخدم السلطة المشابهة للمفتاح الخاص ولكنها ليست المفتاح الخاص بالعملات المشفرة مباشرة (أو الكلمات المفتاحية). على سبيل المثال، الاعتماد على المنصات السحابية الشهيرة لإدارة الأمان والمصادقة. في هذه الحالة، تصبح منصة السحابة الشهيرة هي النقطة الضعيفة في النظام. كما يمكن استخدام الحوسبة الآمنة متعددة الأطراف «إم بي سي»(MPC) لضمان عدم وجود نقطة فشل واحدة، وفي الوقت نفسه دمج الخدمات السحابية لتقديم أفضل تجربة للمستخدم.

بالنسبة لي، استخدمت عدة طرق للـ«كيلِس»(Keyless). المنصات المركزية القوية وذات السمعة الجيدة توفر تجربة ممتازة، طالما أن السرقة لم تحدث بسبب خطأ المستخدم نفسه (مثل سرقة بيانات الحساب)، فإن هذه المنصات تقدم تعويضات. أما بالنسبة لحلول «كيلِس»(Keyless) المعتمدة على «إم بي سي»(MPC)، أرى أنها واعدة ويجب أن تنتشر بسرعة. جربت بعض الخيارات الجيدة مثل («زِنْغو»(ZenGo)، «فايربلوكس»(Fireblocks)، «سيفهيرون»(Safeheron)). وأرى أن الفوائد واضحة، سأذكر بعضها ببساطة:

- ممارسات خوارزمية «إم بي سي»(MPC) في هذه سلسلة الكتل الشهيرة تصبح أكثر نضجًا، حيث يمكن تطبيقها مباشرة على المفاتيح الخاصة..

- يمكن لحل واحد التعامل مع اختلافات متعددة في حلول التوقيع المتعدد بين مختلف سلسلة الكتل ، مما يجعله موحدًا من منظور المستخدم، وهو ما نطلق عليه "التوقيع المتعدد الشامل".

- يضمن عدم ظهور المفتاح الخاص الحقيقي أبدًا، حيث يتم حل نقطة الفشل الواحدة من خلال الحوسبة المتعددة الأطراف.

- بالاقتران مع السحابة «كلاود»(Cloud) (أو ما يسمى بـ «وِب 2»(Web2))، فإن «إم بي سي»(MPC) ليس فقط آمنًا بل يوفر تجربة سلسة.

ورغم الفوائد الواضحة، هناك أيضًا بعض العيوب، سأذكر بعضها ببساطة:

-

- تلبية المعايير المعترف بها في الصناعة والمفتوحة المصدر، ما زال النضج في هذا المجال غير كافٍ، ولا يزال هناك حاجة إلى المزيد من العمل.

-

- هناك كثير من الأشخاص يستخدمون فقط سلسلة إيثيريوم (أو سلسلة الكتل المعتمدة على «إي في إم»(EVM))، لذا فإن حلول التوقيع المتعدد بالعقود الذكية مثل «غنوسِس سيف»(Gnosis Safe) تعتبر كافية.

أيًا كانت الطريقة التي تشعر بأنها آمنة ويمكن التحكم فيها وتوفر لك الراحة، فهي طريقة جيدة، فالأمر يعتمد على وجهات النظر.

حسنًا، هذه هي النقاط الأساسية المتعلقة بأمان إنشاء المحافظ، وسيتم تقديم بعض المسائل الأمنية العامة في وقت لاحق، فلا داعي للقلق الآن :)

النسخة الاحتياطية للمحفظة

لقد وقع العديد من الأشخاص المميزين في هذا الفخ، بما فيهم أنا. كثيرًا ما تحدث معي الأمور غير المتوقعة، وأقبلها بصدر رحب. لحسن الحظ، لم تكن هذه المحفظة ذات قيمة كبيرة، وفي النهاية، ساعدني زملائي في شركة «سلومِست»(SlowMist) في حل المشكلة. هذا هو الجانب المدهش، لم أقم بعمل نسخ احتياطي جيد، ووقعت في الفخ، لكنني تمكنت من الاستفادة من الموارد القوية لمساعدتي في حل المشكلة. لكني شعرت بالتوتر، وهو شعور طبيعي. بالتأكيد لا تحب الشعور بالتوتر، لذلك ركز على تعلم كيفية النسخ الاحتياطي للمحفظة بأمان.

انواع الكلمات المفتاحية / المفاتيح الخاصة

عندما نتحدث عن النسخ الاحتياطي للمحفظة، فإننا نشير في الحقيقة إلى النسخ الاحتياطي للكلمات المفتاحية (أو المفاتيح الخاصة، ولكن لتسهيل الشرح، سنشير في النص اللاحق إلى الكلمات المفتاحية فقط). يمكن تقسيم الكلمات المفتاحية التي نحصل عليها إلى عدة أنواع رئيسية:

- نص عادي

- محمية بكلمة مرور

- التوقيع المتعدد

- توزيع السر على طريقة شامير «شَمِيرز سِكرِت شيرينغ»(Shamir's Secret Sharing) (وتختصر بـ «إس إس إس»(SSS))

تعريف الانواع المختلفة:

النص العادي, من السهل فهم ماهو النص العادي، فبمجرد حصولك على الكلمات الإنجليزية الـ12، تصبح الأصول داخل المحفظة ملكك. في هذه الحالة، يمكن التفكير في بعض «الأنماط العشوائية»، أو حتى استبدال بعض الكلمات بكلمات أخرى. هذا يجعل الأمور معقدة للمحتالين، ولكن إذا نسيت هذا «النمط»، ستكون ستواجة المشكلة ذاتها. لا تظن أنك لن تنسى، صدقني، بعد سنة أو سنتين أو خمس سنوات، الذاكرة قد تختلط. منذ بضع سنوات، عندما كنت أستخدم محفظة «ليجر»(Ledger) للأجهزة، وقعت في هذا الفخ، حيث خلطت ترتيب الكلمات المفتاحية الـ24 أثناء النسخ الاحتياطي، وبعد سنوات، نسيت الترتيب، ولم أتذكر إذا كنت قد استبدلت بعض الكلمات. كما قلت سابقًا، تم حل مشكلتي لاحقًا، حيث نجح برنامج فك الشفرات في العثور على الترتيب الصحيح للعبارات الأولية وتصحيح بعض الكلمات.

النص المحمي بكلمة مرور, وفقًا للمعايير، يمكن أن تكون الكلمات المفتاحية محمية بكلمة مرور. تظل الكلمات المفتاحية كما هي، ولكن عند إضافة كلمة مرور، يتم الحصول على مفتاح مختلف. هذا المفتاح يُستخدم لاحقًا لاشتقاق مجموعة من المفاتيح الخاصة والعامة والعناوين. في هذه الحالة، يجب عليك ليس فقط النسخ الاحتياطي للكلمات المفتاحية بل وأيضًا عدم نسيان كلمة المرور. على سبيل المثال، بالإضافة إلى العبارات الأولية المحمية بكلمة مرور، هناك معايير ذات صلة بالمفاتيح الخاصة (مثل «بي أي بي 38»(BIP38) )، وأيضًا ملفات «كيستور»(Keystore) الشائعة في سلسلة «إيثيريوم»(Ethereum).

التوقيع المتعدد, يمكن فهم التوقيع المتعدد على أنه يتطلب موافقة عدة أشخاص لاستخدام الاصول. التوقيع المتعدد مرن جدًا ويمكنه ضبط سياسات الموافقة. على سبيل المثال، يمكن أن يكون هناك 3 أشخاص لديهم مفاتيح (الكلمات المفتاحية أو مفاتيح خاصة)، ويتطلب الأمر موافقة توقيعين على الأقل لاستخدام الأموال. كل سلسلة كتل لديها حلولها الخاصة بالتوقيع المتعدد. على البتكوين، تدعم معظم المحافظ الشائعة التوقيع المتعدد. على «إيثيريوم»(Ethereum)، يُعتمد على العقود الذكية لتنفيذ التوقيع المتعدد مثل «غنوسِس سيف»(Gnosis Safe). بالإضافة إلى هذه الحلول الشائعة، هناك نوع آخر يُدعى «إم بي سي»(MPC) (الحوسبة المتعددة الأطراف الآمنة) الذي يوفر تجربة مشابهة للتوقيع المتعدد ولكن بآلية مختلفة تمامًا، مما يسمح بالتوقيع المتعدد العام دون الحاجة إلى طرق مختلفة لكل سلسلة الكتل.

توزيع كلمة السر على طريقة شامير, تعمل طريقة «إس إس إس»(SSS) على تقسيم المفتاح إلى عدة أجزاء (كل جزء يحتوي عادة على 20 كلمة). لاستعادة المحفظة، يجب استخدام عدد محدد من هذه الأجزاء. يمكن الاطلاع على أفضل الممارسات المتبعة في هذا المجال لمزيد من التفاصيل.

https://guide.keyst.one/docs/shamir-backup

https://wiki.trezor.io/Shamir_backup

استخدام حلول مثل التوقيع المتعدد «ملتي-سِجنِتشر»(Multi-Signature) أو الـ«إس إس إس»(SSS) يمكن أن يمنحك راحة أكبر ويقلل من مخاطر النقطة الواحدة. ومع ذلك، فإن إدارة هذه الحلول يمكن أن تكون أكثر تعقيدًا، وغالبًا ما تتطلب مشاركة عدة أشخاص. التوازن بين الراحة والأمان هو دائمًا تحدٍ، ويعتمد على احتياجاتك الخاصة. ولكن في القواعد والمبادئ، لا تتساهل أبدًا.

التشفير

التشفير مفهوم واسع جدًا، سواء كان تناظرية، غير تناظرية أو أي نوع آخر متقدم. التشفير الجيد هو التشفير الذي يمكن لك أو لمن يعتمد عليه في حالات الطوارئ فك شفرته بسهولة بعد سنوات، بينما لا يمكن لأي شخص آخر فك شفرته.

وفقًا لمبدأ "الثقة الصفرية"، عند نسخ المحفظة الاحتياطي، يجب افتراض أن كل خطوة قد تتعرض للاختراق، حتى في البيئة الفيزيائية مثل الخزنة. تذكر أن العالم من حولك، بما في ذلك نفسك أحيانًا، ليس جديرًا بالثقة تمامًا.

لذا، يجب أن تكون حذرًا جدًا عند التعامل مع النسخ الاحتياطي وتفكر في خطط الطوارئ. يجب تجنب الاعتماد على نقطة واحدة، وتأكد من أن لديك نسخ احتياطية متعددة في أماكن مختلفة.

إذن، لن أطيل الحديث حول الاختيار المناسب للإدارة المخاطر، انظر من تثق به. سأركز بشكل خاص على النسخ الاحتياطية المتعددة. هنا بعض الأشكال الأساسية لمواقع النسخ الاحتياطي:

- الخدمات السحابية

- الورق

- جهاز

- دماغ

الخدمات السحابية:الكثير يتغير لونهم عند ذكر النسخ الاحتياطية السحابية، كأن المخترقون يستطيعون فعل كل شئ. في الواقع، المعركة بين الهجوم والدفاع هي دائمًا معركة التكاليف، من يستثمر أكثر، سواء كان ذلك في المواهب أو المال. بالنسبة لي، أثق بشكل أكبر في خدمات السحابة التي تقدمها شركات مثل جوجل، أبل، ومايكروسوفت لأنني أعرف مدى قوة فرقهم الأمنية ومدى استثمارهم في الأمان. لكن بجانب مواجهة المخترقون، أنا مهتم أيضًا بقدرة الأمان الداخلي والسيطرة على المخاطر والقيود المتعلقة بحماية البيانات الخاصة. الخدمات التي أثق بها، كلها تمكنت من تجنب المخاطر الأمنية التي تهمني بشكل جيد. لكن لا شيء مطلق. إذا اخترت استخدام هذه الخدمات لنسخ بياناتي الهامة جدًا (مثل المحفظة) احتياطيًا، فسأتأكد من تشفير المحفظة مرة أخرى على الأقل.

أنا أوصي بشدة بإتقان «جي بي جي»(GPG)، فبالإضافة إلى الاستخدام المذكور سابقًا "للتحقق من التوقيعات"، فإنه يوفر أمانًا كافيًا في مجال التشفير وفك التشفير أيضًا. يمكن الاطلاع على دليل المبتدئين حول «جي بي جي» في المصادر التالية:

حسنًا، لقد أتقنت الـ«جي بي جي» الآن، بعد أن قمت بتشفير محفظتك (الكلمات المفتاحية أو المفتاح الخاص) باستخدام «جي بي جي» في بيئة آمنة وغير متصلة بالإنترنت، يمكنك وضع الملف المشفر مباشرة في خدمات التخزين السحابي والاحتفاظ به هناك بأمان. ولكن هنا أود أن أذكرك، لا تفقد مفتاحك الخاص في «جي بي جي»، ولا تنسَ كلمة مرور المفتاح الخاص.

في هذه المرحلة، قد يبدو أن التكيف مع الأمان يمثل بعض المتاعب، فبعد أن تمكنت من استخدام «جي بي جي»، لا يزال عليك الاحتفاظ بنسخة احتياطية من مفتاحك الخاص لـ«جي بي جي» وكلمة مرور المفتاح الخاص. عندما تصل إلى هذه المرحلة وتصبح العملية مالوفه، فإن الاحتفاظ بنسخة احتياطية من هذه الأشياء لن يكون أمرًا معقدًا. لن أتوسع في هذه النقطة، سأترك لك المجال لتتعلم من خلال الممارسة.

إذا كنت تتجنب التعقيد، هناك حل آخر، ولكنه أقل أمان. لا أستطيع تحديد مقدار هذا الانخفاض في الأمان بدقة، ولكن في بعض الأحيان في بعض الحالات قد أستخدم هذه الطريقة عندما أريد تبسيط الأمور. وهي استخدام أداة معروفة للمساعدة. هذه الأداة هي «وَن باسوورد»(1Password). الإصدارات الجديدة من «وَن باسوورد» تدعم حفظ محتويات المحفظة مباشرة، مثل الكلمات المفتاحية، كلمات المرور، عناوين المحفظة وغيرها، مما يجعل الأمر مريحًا للمستخدم. الأدوات المماثلة الأخرى (مثل «بِتوَردِن»(Bitwarden) ) يمكن أن تكون مفيدة أيضًا، ولكنها قد لا تكون بنفس السهولة.

الورق:تأتي العديد من محافظ الاجهزة مع بعض البطاقات الورقية عالية الجودة، والتي يمكنك كتابة الكلمات المفتاحية (بصيغتها النصية، أو بصيغة «إس إس إس»(SSS) ) عليها. بالإضافة إلى البطاقات الورقية، هناك أيضًا ألواح فولاذية (مقاومة للحريق، والماء، والتآكل، ولكنني لم أتحقق من ذلك بنفسي). بعد كتابة الكلمات، تجرى عملية تحقق للتأكد من صحتها، ثم توضع في مكان آمن تراه مناسبًا، مثل خزنة. أنا شخصيًا أحب البطاقات الورقية، إذا كانت الورقة في بيئة جيدة، فإن عمرها الافتراضي أطول بكثير من الأجهزة الإلكترونية.

الأجهزة:هناك أنواع مختلفة من الأجهزة، والأجهزة الإلكترونية هي الأكثر شيوعًا. يمكن استخدام الكمبيوتر، «آيباد»(iPad)، «آيفون»(iPhone)، الأقراص الصلبة، وأجهزة «يو إس بي»(USB) لعمل النسخ الاحتياطية، يعتمد على تفضيلاتك الشخصية. أما بالنسبة للنقل الآمن بين الأجهزة، فإن الطرق التي تجعلني أشعر بأمان أكثر هي: «إيردروب»(AirDrop)، و«يو إس بي»، لأنها تعتمد على الاتصال المباشر ومن الصعب حدوث عمليات اختراق من قبل جهات وسيطة. فقط النقطة التي تجعلني أشعر ببعض القلق تجاه الأجهزة الإلكترونية هي أنها قد تتعطل بعد عدة سنوات، لذا أحرص على فحصها مرة واحدة على الأقل كل السنة. بعض الإجراءات المتكررة (مثل التشفير) يمكن اتباعها كما هو مذكور في الجزء الخاص بالخدمات السحابية.

الدماغ:الاعتماد على الذاكرة ممتع ومثير. كل شخص لديه "قصر ذاكرة" خاص به، وهذا ليس أمراً غامضاً، بل يمكن تدريبه، فالممارسة تجعل الأمور أسهل وتعمق الذاكرة. هناك أشياء عديدة من الأفضل الاحتفاظ بها في الذاكرة، لكن القرار النهائي يعود لك فيما إذا كنت ترغب في الاعتماد على الذاكرة فقط. ولكن تذكر هناك نوعان من المخاطر: الأول هو أن الزمن قد يؤدي إلى نسيان أو تشويش الذكريات، والثاني هو أنك قد تتعرض لحادث غير متوقع. لن أتوسع في هذه النقطة، يمكنك استكشافها بنفسك.

الآن، انتهيت من إعداد النسخ الاحتياطية. لا تبالغ في التشفير، وإلا فقد تجد نفسك بعد سنوات عاجزاً عن فك الشيفرة. وفقاً لقانون الأمان "التحقق المستمر"، بغض النظر عن مدى تعقيد طرق التشفير والنسخ الاحتياطي، يجب أن تقوم بالتحقق الدوري. تكرار التحقق يعتمد على ذاكرتك، ففي بعض الأحيان قد تنسى الأمور بسرعة. التحقق لا يعني بالضرورة فك التشفير بالكامل، بل يمكن أن يكون التحقق الجزئي كافياً إذا كان يُظهر أن العملية كاملة بدون أخطاء. أخيراً، يجب مراعاة سرية وأمان عملية التحقق.

حسناً، خذ نفس عميق، فالبدايات صعبه. بعد أعداد كل ما سبق، نحن الآن مستعدون لدخول الغابة المظلمة بالفعل :)

استخدام المحفظة

بعد أن تقوم بإنشاء ونسخ احتياطي لمحفظتك، سيبدأ التحدي الحقيقي. إلا إذا كنت تعيش بأسلوب حياة هادئ جداً ولا تستثمر كثيراً بالأصول ذات القيمة التي تمتلكها، ولا تلعب بمشاريع العقود الذكية المتعلقة بـ«ديفاي»(DeFi) و«إن إف تي»(NFT) و«جيمفاي»(GameFi) وسلسلة الإيثريوم بشكل عام، أو كما يُطلق عليها الآن «وِب 3». في هذه الحالة، فإن أموالك ستكون في أمان تام.

مكافحة غسل الأموال

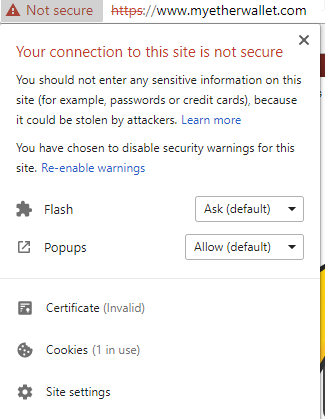

نعم، بمعنى"آمنة إلى حد كبير"، لأن هناك دائمًا مخاطر، مثلما يقولون "البلاء يأتي من حيث لاتدري". لماذا أقول هذا؟ فكر في الأمر، من أين حصلت على عملاتك المشفرة في البداية؟ بالتأكيد لم تظهر من العدم، أليس كذلك؟ لذا، في الأنشطة المتعلقة بالعملات المشفرة، يمكن أن تواجه العملات التي تحصل عليها مشكلات مرتبطة بمكافحة غسل الأموال «إي إم إل»(AML). بمعنى آخر، العملات المشفرة التي تمتلكها الآن قد تكون غير نظيفة، وإذا كنت غير محظوظ بما يكفي، فقد تكون معرضة للتجميد مباشرة على الشبكة. على سبيل المثال، وفقًا لتقارير علنية، قامت «تِذَر»(Tether) بتجميد بعض أموال «يو إس دي تي»(USDT) بناءً على طلب الجهات القانونية. يمكنك الاطلاع على قائمة العملات المجمدة هنا:

للتحقق مما إذا كان قد تم تجميد «تِذَر»(Tether)، يمكنك التحقق عن ذلك من خلال عقد «يو إس دي تي»:

https://etherscan.io/token/0xdac17f958d2ee523a2206206994597c13d831ec7#readContract

لتحديد ما إذا كان محظورًا في (isBlackListed)، أدخل عنوان المحفظة المستهدفة. الأمر مشابه إلى حد كبير مع السلاسل الأخرى التي تتواجد فيها «يو إس دي تي» (لا تدقق كثيرًا).

لكن عملاتك الرقمية مثل البيتكوين والإيثيريوم لن تُجمد على سلسلة الكتل، وإذا حدث ذلك في المستقبل، فإن الثقة القوية في اللامركزية قد تختفي أيضًا. ما نسمعه عن تجميد العملات الرقمية هو في الغالب لا يحدث على سلسلة الكتل، بل يحدث داخل المنصات المركزية مثل بينانس وكوينبيز وغيرهما. وجود عملاتك الرقمية في هذه المنصات المركزية يعني أنك لا تمتلك هذه العملات بشكل كامل، وما يُجمد هو حسابك، وخاصةً صلاحيات التداول والسحب. مفهوم التجميد قد يسبب سوء فهم بالنسبة للأشخاص خارج الصناعة، مما يؤدي إلى ظهور تفسيرات خاطئة ونشر نظريات المؤامرة حول البيتكوين من قبل بعض وسائل الإعلام.

على الرغم من أن البيتكوين والإيثيريوم وغيرها من العملات لن تُجمد على سلسلة الكتل، ولكان إذا كانت هذه العملات نفسها متورطة في قضايا تتعامل معها الجهات القضائية، فإن نقل عملاتك الرقمية إلى منصة مركزية قد يؤدي إلى تجميدها من قبل هذه المنصات بناءً على متطلبات مثل مكافحة غسل الأموال.

لتجنب مشاكل مكافحة غسل الأموال بشكل أفضل، يُنصح باختيار منصات وأفراد ثقة لإجراء التحويلات معهم. تجنب العشوائية وستكون بخير. هناك العديد من الطرق لمعالجة هذه المشاكل، مثل استخدام «تورنادو كاش»(Tornado Cash) على شبكة الإيثيريوم من قبل الأشخاص الذين يهتمون كثيرًا بالخصوصية والأشخاص المحتالين لغرض التمويه. لن أذكر المزيد من الطرق، تجنب أن تستخدم لأغراض سيئة.

المحافظ الباردة

توجد عدة طرق لاستخدام المحفظة الباردة. بالنسبة للمحفظة نفسها، فهي غير متصلة بالإنترنت، مما يجعلها تُعتبر محفظة باردة. كيف نستخدمها دون الاتصال بالإنترنت؟ أولاً، عند استلام العملات الرقمية، لا توجد مشكلة كبيرة. يمكن استخدام محفظة مراقبة لتجربة ممتازة، مثل «إم توكِن» و «محفظة ترَست»، حيث يمكن إضافة عنوان المحفظة مباشرةً ليصبح محفظة مراقبة مرتبطة بالمحفظة الباردة.

عند إرسال العملات الرقمية، فهناك عدة طرق شائعة مثل:

- الباركود (QR)

- الـ«يو إس بي»

- البلوتوث

تتطلب هذه الطرق تطبيقات خاصة (نطلق عليها هنا: «لايت آب»(Light App)) لتعمل مع المحفظة الباردة. هذا التطبيق متصل بالإنترنت، بما في ذلك محفظة المراقبة المذكورة سابقًا. نحتاج فقط إلى فهم المبدأ الأساسي لفهم هذه الطرق. المبدأ هو: يجب إيجاد طريقة لبث المحتوى الموقع على سلسلة الكتل. سأشرح العملية بشكل تقريبي:

- يتم نقل المحتوى المطلوب توقيعه بواسطة تطبيق «لايت آب» إلى المحفظة الباردة.

- يتم توقيع المحتوى بواسطة المحفظة الباردة التي تمتلك المفتاح الخاص، ثم يعاد نقله إلى تطبيق «لايت آب».

- يقوم تطبيق «لايت آب» ببث المحتوى الموقع على سلسلة الكتل.

لذا، سواء كان الأمر يتعلق الباركود أو الـ«يو إس بي» أو البلوتوث، فإن الغرض منها هو كما ذكرنا. بالطبع، تختلف التفاصيل بين الطرق المختلفة، فمثلاً سعة معلومات الباركود محدودة، وعندما تكون بيانات التوقيع كبيرة، يجب تقسيمها.

قد تبدو هذه الطريقة معقدة، لكن مع الوقت ستعتاد عليها، وستشعر بالأمان. ومع ذلك، لا يجب أن تكون مفرط الثقة لأن هناك مخاطر ما زالت موجودة، وقد أدت هذه المخاطر في حالات عديدة إلى خسائر كبيرة. مثال:

- عدم التحقق بدقة من عنوان التحويل، مما يؤدي إلى تحويل العملات لشخص آخر. فكثيراً ما يُتحقق من بداية ونهاية العنوان فقط. هنا يستغل المخترقون هذا الأمر، حيث يستخدمون برمجيات لتوليد عناوين مشابهة، ويستبدلون العنوان المستهدف بعنوان يتحكمون فيه.

- منح الإذن إلى عنوان غير معروف. عادةً، الإذن هو جزء من ميكانيكية العقود الذكية لرموز إيثيريوم، حيث يتم منح الإذن لعناوين معينة بتحويل كمية محددة من العملات. قد يقوم البعض بإعطاء إذن غير محدود دون فهم الميكانيكية، مما يمنح العنوان المستهدف القدرة على تحويل العملات.

- بعض التوقيعات التي تبدو غير مهمة قد تحتوي على أفخاخ خطيرة. لن أتوسع حاليا، ولكن سيتم التوضيح لاحقًا.

- قد لا توفر المحفظة الباردة المعلومات الكافية، مما يؤدي إلى أخطاء في اتخاذ القرار.

كل هذه المخاطر يمكن تلخيصها في نقطتين:

- غياب آلية أمان المستخدم المعروفة بــ"ما تراه هو ما توقعه".

- نقص المعرفة الأساسية لدى المستخدم.

المحافظ الساخنة

مقارنةً بالمحفظة الباردة، فإن المحفظة الساخنة تتشارك في بعض المخاطر ولكن تزداد مخاطر أخرى مثل سرقة كلمات المفتاحية (أو المفتاح الخاص). في هذه الحالة، يجب مراعاة الأمان بشكل أكبر في المحفظة الساخنة، مثل أمان بيئة التشغيل. إذا كانت بيئة التشغيل تحتوي على فيروسات ذات صلة، فإن ذلك يزيد من خطر السرقة. أيضًا، إذا كانت المحفظة الساخنة تحتوي على بعض الثغرات، فيمكن للمخترقين سرقة كلمات المفتاحية عبر هذه الثغرات.

بالإضافة إلى خاصية التحويل العادية، إذا كانت المحفظة الساخنة تتفاعل مع التطبيقات اللامركزية «دي آب»(DApp) مثل «ديفاي»(DeFi)، «إن إف تي»(NFT) ، و«جيمفاي»(GameFi)، فيمكنها إما الوصول إلى هذه التطبيقات عبر المتصفح أو من خلال بروتوكول «والِت كونِكت»(WalletConnect) للتفاعل مع التطبيقات على المتصفح.

ملاحظة: التطبيقات اللامركزية المذكورة في هذا الدليل هي المشاريع التي تعمل على سلسلة الكتل الخاصة بالإيثيريوم.

بشكل افتراضي، هذا التفاعل لا يؤدي إلى سرقة كلمات المفتاحية إلا إذا كانت المحفظة تحتوي على مشكلة في تصميم الأمان. بناءً على سجلات التدقيق الأمني والأبحاث الأمنية، هناك مخاطر لسرقة كلمات المفتاحية بواسطة الـ«جافاسكريبت»(JavaScript)، لكن هذا نادر جداً لأنه يعتبر خطأً بدائيًا جدًا، ومن غير المحتمل أن ترتكبه المحافظ المشهورة.

أكبر مخاوفي ليست تلك التي ذكرتها أعلاه، فهي تحت السيطرة بالنسبة لي (وأيضًا يمكنك التحكم فيها)، لكن أكثر ما يقلقني هو: كيف يمكن ضمان عدم إدراج برمجيات خبيثة أو خلفية في كل تحديث جديد للمحفظة الشهيرة؟ هذا السؤال واضح: النسخة الحالية من المحفظة آمنة بعد التحقق، لكنني لا أعرف مدى أمان النسخة القادمة، لأنني أو فريق الأمان الخاص بي ليس لدينا الوقت والجهد الكافيين للتحقق من كل تحديث.

هناك حوادث عديدة تسبب فيها وجود برمجيات خبيثة أو خلفيات في المحافظ بسرقة العملات، مثلما حدث مع «كو باي»(CoPay)و «أيه توكن»(AToken). يمكنك البحث عن هذه الحوادث لتعرف المزيد.

الطرق التي يستخدمها المخترقون في هذه الحالة تشمل:

- عند تشغيل المحفظة، تقوم البرمجيات الخبيثة بتحميل الكلمات المفتاحية إلى خادم يتحكم فيه المخترق.

- عند بدء المستخدم عملية التحويل، تقوم البرمجيات الخبيثة في الخلفية بتغيير عنوان المستلم والمبلغ دون أن يلاحظ المستخدم.

- التلاعب بالقيم العشوائية المستخدمة في توليد الكلمات المفتاحية لجعلها أسهل للاختراق.

الأمان هو مسألة دقيقة ومعقدة، لذا فإن مبدئي للأمان في المحافظ التي تحتوي على أصول هامة هو: عدم التحديث بسهولة، والاكتفاء بما هو ضروري.

ماهو أمان التمويل اللامركزي الـ«ديفاي»(DeFi)؟

عند الحديث عن التطبيقات اللامركزية الـ«دي آب»(DApp)، نشير إلى التمويل اللامركزي الـ«ديفاي»(DeFi) أو الرموز غير القابلة للاستبدال الـ«إن إف تي»(NFT) أو التمويل القائم على الألعاب الـ«جيمفاي»(GameFi) وغيرها. وعلى الرغم من أن الأمان في هذه الأمور متشابه في الغالب، إلا أن لكل منها نقاطه الخاصة. هنا سنأخذ DeFi كمثال لشرح ما نعنيه عندما نتحدث عن أمان الـ«ديفاي». تقريبًا، الصناعة بأكملها تنظر فقط إلى جانب العقود الذكية، ويبدو أنه بمجرد تأمين العقود الذكية، فإن الأمور ستكون على ما يرام. في الواقع، هذا ليس صحيحًا على الإطلاق.

يتضمن أمن الـ«ديفاي» على الأقل الأجزاء التالية:

- أمن العقود الذكية

- أمن البنية التحتية لسلسلة الكتل

- أمن الواجهة الأمامية

- أمن الاتصالات

- الأمان الإنساني

- الأمان المالي

- الامتثال والأمان

أمن العقود الذكية

أمن العقود الذكية هو بالفعل نقطة الدخول الأكثر أهمية لتدقيق الأمان. يمكن الرجوع إلى نقاط تدقيق الأمان للعقود الذكية من «سلومِست»(SlowMist) على النحو التالي:

https://www.slowmist.com/service-smart-contract-security-audit.html

بالنسبة للخبراء، إذا كانت أمن العقد الذكي نفسه يمكن التحكم به (سواء من خلال القدرة على تدقيق الأمان بأنفسهم أو فهم تقارير التدقيق الأمني من المؤسسات المهنية)، فإن أمان الأجزاء الأخرى لا يهم كثيراً. مفهوم التحكم هنا يعتمد على خبرة الخبير. على سبيل المثال، خطر الصلاحيات الزائدة في العقود الذكية هو أمر يهم الخبير، إلا إذا كان الفريق المشرف على المشروع يتمتع بسمعة جيدة وقوة مالية كبيرة، في هذه الحالة حتى المركزية التامة لن تكون مشكلة. ولكن بالنسبة للمشاريع غير المعروفة أو المثيرة للجدل أو الجديدة، إذا أخبرت المتداول الخبير أن عقد المشروع الذكي لديه صلاحيات زائدة يمكن أن تؤثر على رأس المال أو الأرباح، فإنه بالتأكيد لن يقبل ذلك.

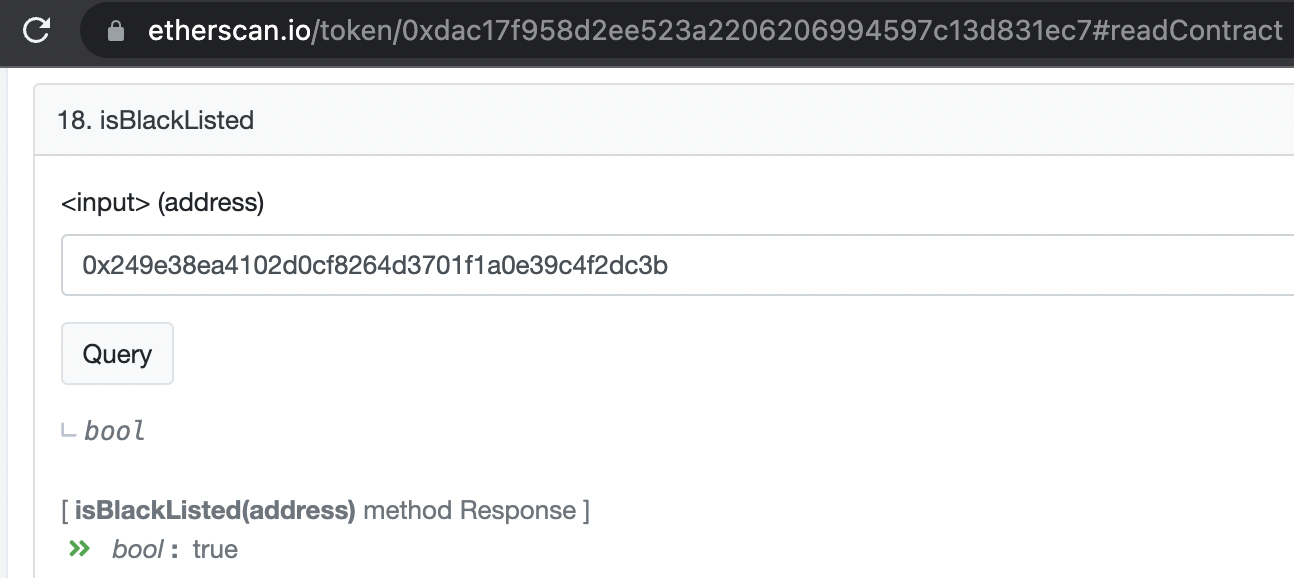

هذا الخطر المتعلق بالصلاحيات الزائدة هو دقيق للغاية، ففي كثير من الأحيان تكون هذه الصلاحيات موجودة لتسهيل إدارة المشروع والتعامل مع الطوارئ. لكن بالنسبة لنا، هذا يتعلق بالاعتبارات البشرية: ماذا لو قام الفريق المشرف على المشروع بأفعال ضارة؟ لذلك، تم تطوير ممارسة وسط في الصناعة: إضافة قفل زمني «تايملوك»(Timelock) لحل بعض مخاطر الصلاحيات الزائدة، مثل:

الـ«كومباوند»(Compound)، هذا المشروع المعروف القديم في مجال الـ«ديفاي»(DeFi)، أضاف آلية القفل الزمني «تايملوك»(Timelock) لصلاحيات المسؤول في الوحدات الأساسية للعقد الذكي مثل وحدة المراقبة (Comptroller) والحوكمة (Governance):

Comptroller(0x3d9819210a31b4961b30ef54be2aed79b9c9cd3b)

Governance(0xc0da02939e1441f497fd74f78ce7decb17b66529)

عنوان المسؤول هو:

Timelock(0x6d903f6003cca6255d85cca4d3b5e5146dc33925)

على سلسلة الكتل، يمكن رؤية القفل الزمني «باراميتر ديلاي»(parameter delay) مباشرة، وهو 48 ساعة (172800 ثانية):

بمعنى آخر، إذا كان مشرف «كومباوند»(Compound) (فريق المشروع) بحاجة إلى تغيير بعض القيم الأساسية للعقد الذكي، فسيتم تسجيل هذه المعاملة على سلسلة الكتل، ولكن يجب الانتظار لمدة 48 ساعة قبل أن يتم التنفيذ النهائي. هذا يعني أنه يمكنك مراجعة كل عملية للمشرف ولديك 48 ساعة على الأقل للاستجابة. على سبيل المثال، إذا لم تكن مطمئنًا، يمكنك سحب أموالك خلال 48 ساعة.

هناك طريقة أخرى لتقليل مخاطر الصلاحيات الزائدة للمشروع وهي: استخدام توقيع متعدد للمشرف، مثل إدارة التوقيع المتعدد باستخدام «جنوسس سيف»(Gnosis Safe)، بحيث لا يكون القرار بيد شخص واحد. يجب ملاحظة أن التوقيع المتعدد يمكن أن يكون «ملابس الإمبراطور الجديدة»، على سبيل المثال إذا كان شخص واحد يمتلك مفاتيح متعددة. لذلك، يجب أن تكون استراتيجية التوقيع المتعدد للمشروع واضحة وشفافة، وأن تكون هناك معلومات عن من يحتفظ بالمفاتيح، ويجب أن يكون هؤلاء الأشخاص ذوي سمعة طيبة.

يجب ملاحظة أن أي استراتيجية أمان قد تواجه مشكلة «ملابس الإمبراطور الجديدة»، حيث تبدو جيدة في الظاهر لكنها ليست كذلك فعليًا، مما يمنح إحساسًا زائفًا بالأمان. على سبيل المثال، قد يبدو القفل الزمني جيدًا، ولكن في الواقع قد يحتوي القفل الزمني التي تم نشرها من قبل فريق المشروع على أبواب خلفية. عادة، لا يقوم المستخدمون بمراجعة شفرة القفل الزمني المصدرية مباشرة، وقد لا يفهمونها حتى لو فعلوا، لذا قد لا يلاحظ أحد الباب الخلفي لفترة من الزمن.

بالإضافة إلى مخاطر الصلاحيات الزائدة، فإن الجوانب الأخرى لأمان العقود الذكية مهمة جدًا أيضًا، لكنها تتطلب فهمًا عميقًا، لذا لن نخوض في التفاصيل هنا. نصيحتي هي: على الأقل، يمكنك أن تتعلم تدريجيًا كيفية قراءة تقارير التدقيق الأمني، فالممارسة المستمرة تؤدي إلى الإتقان.

أمن البنية التحتية لسلسلة الكتل

يشير أمن البنية التحتية لسلسلة الكتل إلى أمن سلسلة الكتل نفسه، مثل أمان دفتر الحسابات وأمان الآلة الافتراضية. إذا كانت أمان سلسلة الكتل نفسها مشكوك فيها، فإن مشاريع العقود الذكية التي تعمل عليها قد تتعرض للفشل. اختيار سلسلة كتل تتمتع بأمان كافٍ وشهرة واسعة، وحتى إمكانية الاستمرارية على المدى الطويل، هو أمر في غاية الأهمية.

أمن الواجهة الأمامية

أمن الواجهة الأمامية مليء بالتحديات، فهو قريب جدًا من المستخدمين، مما يجعلهم عرضة للخداع بسهولة. ربما تتركز انتباه الجميع على محافظهم وأمان العقود الذكية للمشروع، لكن أمان الواجهة الأمامية غالبًا ما يُغفل. هنا أود أن أؤكد مرة أخرى، أن أمن الواجهة الأمامية مليء بالتحديات! سأركز على ذلك.

فيما يتعلق بأمن الواجهة الأمامية، فإن أكثر ما يهمني هو: كيف أعرف أن الكيان الذي أتعامل معه في هذه الصفحة الأمامية هو العقد الذكي الذي أعتقده؟

هذه المخاوف الأمنية تنشأ بشكل أساسي من هذين الخطرين:

- البرمجيات الخبيثة الداخلية

- هجوم من طرف ثالث

البرمجيات الخبيثة الداخلية سهل الفهم، مثل قيام المطورين سرًا بتغيير عنوان العقد الذكي المستهدف في صفحة الواجهة الأمامية إلى عنوان عقد يحتوي على باب خلفي، أو زرع نصوص تصيد للإذونات. عند زيارتك لهذه الصفحة، قد تتم سلسلة من العمليات المتعلقة بالعملات المشفرة في محفظتك داخل الفخ. بدون علمك، ستجد أن العملات قد اختفت.

هجوم طرف ثالث، يشير إلى نوعين رئيسيين:

-

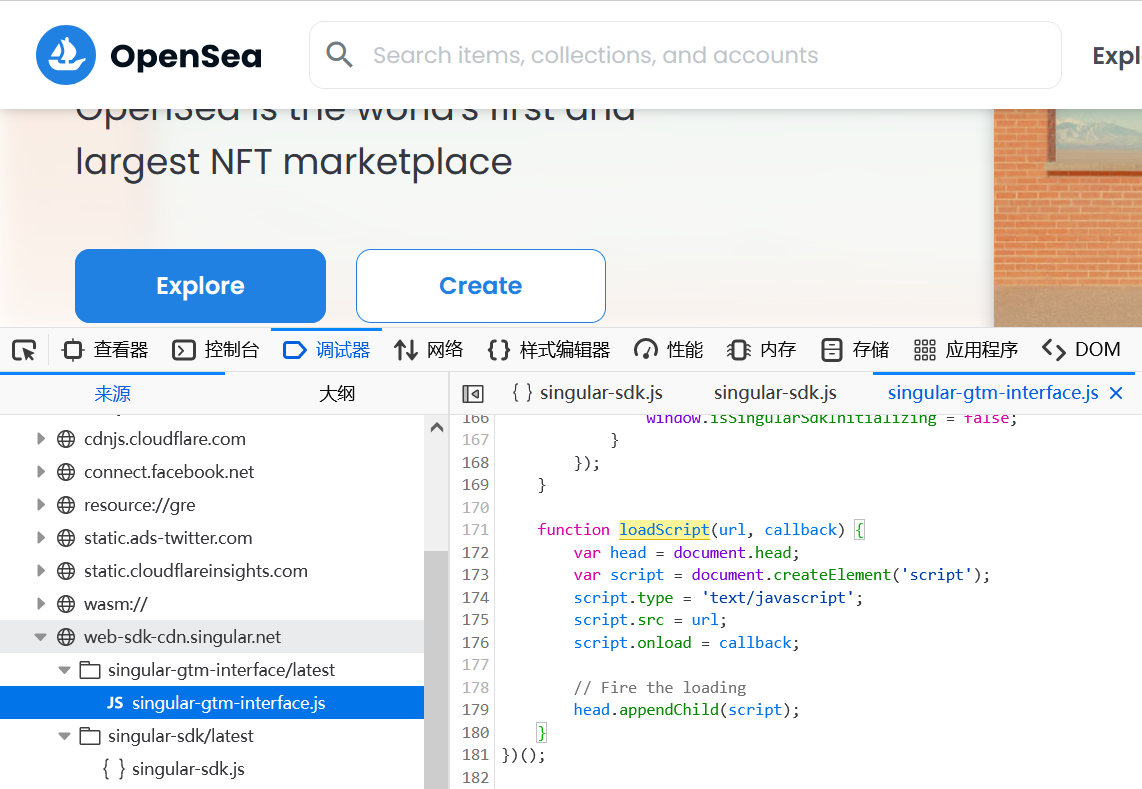

النوع الأول هو البرمجيات الخبيثة في سلسلة التوريد، على سبيل المثال عندما يتم إدخال باب خلفي في مكتبة خارجية تعتمد عليها الواجهة الأمامية، ويتم جلبها مع الإصدار المجمّع مباشرة إلى صفحة الواجهة الأمامية. مثل «سوشي سواب»(SushiSwap) (هذا مجرد مثال، ولا يعني أن المشروع في الصورة قد تعرض لهذه المشكلة):

-

إحدى الطرق هي تضمين ملفات الـ«جافاسكريبت» خارجية في صفحات الواجهة الأمامية. إذا كان هذا الملف الـ«جافاسكريبت» خبيثًا أو تم اختراقه، فقد يتأثر الهدف في صفحة الواجهة الأمامية، مثل الـ«أوبن سي»(OpenSea) (مجرد مثال، ولا يعني أن المشروع في الصورة تعرض لهذا المشكلة).

السبب في قول أن ذلك قد يأثر هو أنه إذا استخدم فريق المشروع في صفحات الواجهة الأمامية الطريقة التالية لتضمين ملفات الـ«جافاسكريبت» التابعة لجهات خارجية، فقد لا يتأثر:

النقطة الأساسية هنا هي آلية أمان جيدة في «إتش تي إم إل فايف»(HTML5): خاصية الـ«إنتجريتي»(integrity) في العلامة (آلية الـ«إس آر آي»(SRI))، حيث تدعم الـ«إنتجريتي» خوارزميات «شا 384»(sha384)، «شا 256»(sha256)، «شا 512»(sha512). إذا لم تحقق موارد الـ«جافاسكريبت» الخارجية التحقق من تكامل الـ«هاش إنتجريتي»(hash integrity)، فلن يتم تحميلها، مما يمنع بشكل جيد تنفيذ الشيفرة غير المتوقعة. لكن استخدام هذه الآلية يتطلب دعم المورد الهدف لاستجابات الـ«كورز»(CORS). لمزيد من المعلومات:

https://developer.mozilla.org/zh-CN/docs/Web/Security/Subresource_Integrity

انتبه، سبب قولي «قد يتأثر» سابقاً هو وجود حالات يمكن فيها تجاوز هذه الآلية. لن أذكر طرق التجاوز لأنها معقدة، ولكن في معظم الحالات، يكفي أن تتحقق من وجود آلية الـ«إنتجريتي»(integrity) عند تضمين ملفات الـ«جافاسكريبت» الخارجية في صفحات الواجهة الأمامية. للأسف، الـ«أوبن سي»(OpenSea) لا يطبق ذلك، لنتمنى له التوفيق.

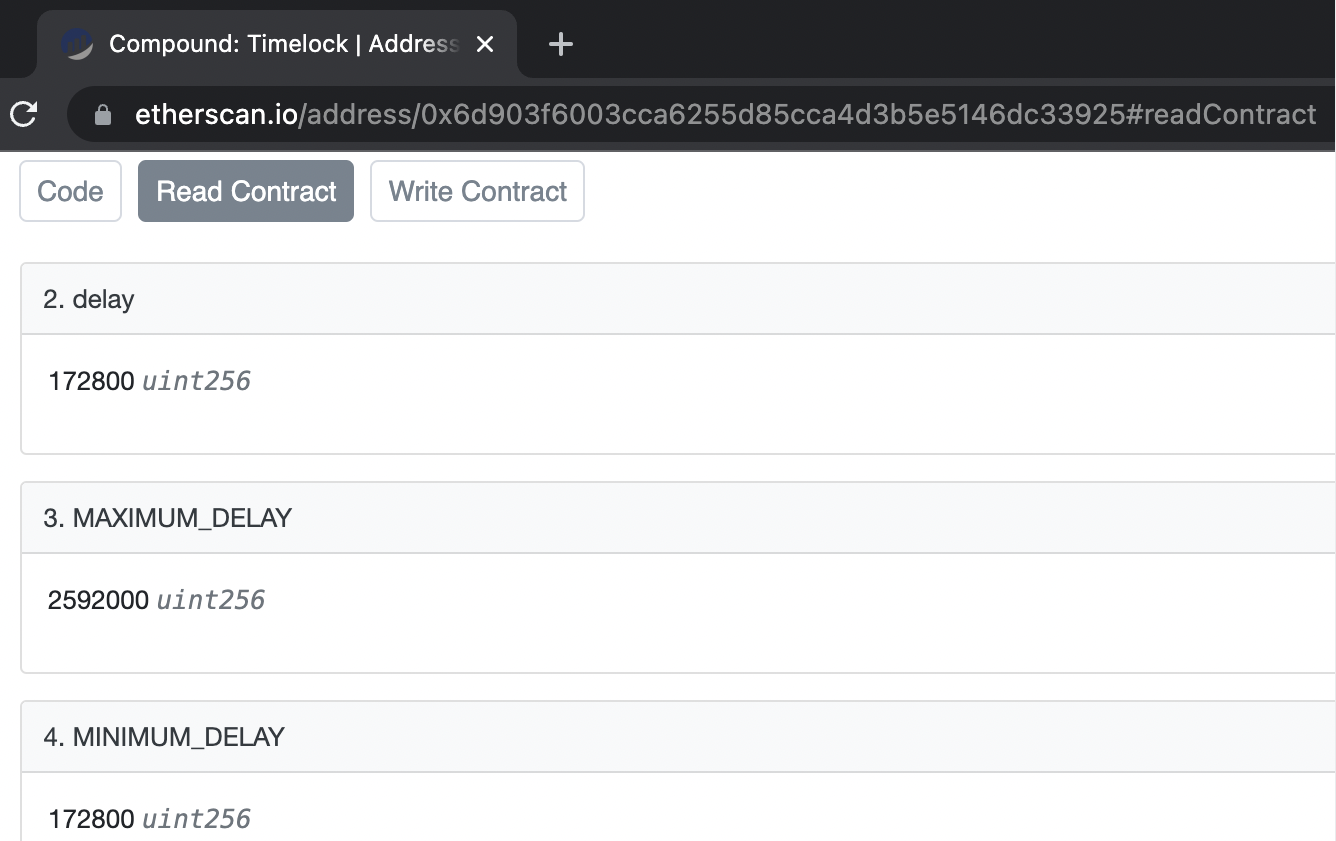

أمن الاتصالات

فيما يخص أمن الاتصالات، يجب التركيز على أمان الـ«إتش تي تي بي إس»(HTTPS). أولاً، يجب أن يكون الموقع المستهدف يستخدم بروتوكول «إتش تي تي بي إس»، ولا يُسمح بوجود نقل بيانات عبر «إتش تي تي بي»(HTTP) بالنص الصريح. ذلك لأن نقل البيانات عبر «إتش تي تي بي» الصريح يمكن أن يتم اعتراضه بسهولة بواسطة هجمات الشخص الوسيط. الآن، بروتوكول النقل الآمن «إتش تي تي بي إس» أصبح شائعاً جداً. إذا حدثت هجمة من نوع الشخص الوسيط على بروتوكول«إتش تي تي بي إس»، مثل إدخال برمجية «جافاسكريبت» خبيثة إلى صفحة الواجهة الأمامية المستهدفة، فإن المتصفح سيظهر تحذيراً بارزاً بخطأ في شهادة الـ«إتش تي تي بي إس». مثال على ذلك هو الثغرة التي حدثت مع «ماي إيثر والت»(MyEtherWallet) سابقاً.

الـ«ماي إيثر والت»(MyEtherWallet) كان محفظة ويب شهيرة جداً، ولا يزال معروفاً إلى حد كبير، لكنه لم يعد مجرد محفظة ويب فقط. كما ذكرت سابقاً، لا أوصي باستخدام محفظات الويب بشدة، فإلى جانب الحيل الأمنية المختلفة في الواجهة الأمامية، قد يكون هناك أيضاً خطر اختراق الـ«إتش تي تي بي إس».

في 24 أبريل 2018، تعرضت الـ«ماي إيثر والت»(MyEtherWallet) لحادث أمني كبير يتعلق باختراق الـ«إتش تي تي بي إس»، ويمكن مراجعة الأحداث على النحو التالي:

https://www.reddit.com/r/MyEtherWallet/comments/8eloo9/official_statement_regarding_dns_spoofing_of/

https://www.reddit.com/r/ethereum/comments/8ek86t/warning_myetherwalletcom_highjacked_on_google/

في ذلك الوقت، استخدم المتسللون بروتوكول الـ«بي جي بي»(BGP) القديم لاختطاف خدمات الـ«دي إن إس»(DNS) (Google Public DNS) التي يستخدمها العديد من مستخدمي «ماي إيثر والت»(MyEtherWallet). هذا أدى إلى ظهور تحذيرات من شهادات الـ«إتش تي تي بي إس» عند محاولتهم الوصول إلى الـ«ماي إيثر والت». في الواقع، عند مواجهة تحذير، ينبغي من حيث المبدأ عدم الاستمرار في الوصول، لأن هذا يشير إلى أن الصفحة المستهدفة قد تم اختراقها. ولكن العديد من المستخدمين لا يفهمون هذا الخطر الأمني، فبعضهم يتردد قليلاً ثم يتجاهل تحذير الشهادة ويواصل الوصول بالقوة.

نظرًا لأن الصفحة المستهدفة قد تم اختراقها، قام القراصنة بحقن كود «جافاسكريبت» ضار، مما أدى إلى سرقة المفاتيح الخاصة بالنص العادي للمستخدمين المستهدفين على الصفحة مباشرة، ثم تحويل العملات المشفرة ذات الصلة بهؤلاء المستخدمين بكميات كبيرة (خاصةً ETH).

هذه بالتأكيد حالة كلاسيكية، حيث استخدم القراصنة اختطاف «بي جي بي»(BGP) لسرقة العملات الرقمية، مما يعد استخدامًا مفرطًا للموارد. ظهرت بعض الحالات المماثلة بعد ذلك، ولكن لن نذكرها هنا. الأمر الوحيد الذي يحتاج المستخدمون إلى الانتباه إليه هو: عندما تستخدم محفظة على الإنترنت أو تتداول باستخدام «دي آب»(DApp) ذات الصلة، يجب أن تكون حذرًا للغاية. إذا ظهرت لك تحذيرات من شهادات الـ«إتش تي تي بي إس» غير صالحة على الصفحة المستهدفة، توقف عن المتابعة وأغلق الصفحة فورًا، وبهذا لن يحدث لك أي مكروه.

فيما يتعلق بالأمان، هناك واقع قاسٍ وهو: عندما يكون هناك خطر موجود، لا تعطِ المستخدم الخيار، لأن البعض منهم سيقعون في الفخ لأسباب مختلفة. في هذه الحالة، يتحمل فريق المشروع المسؤولية. على سبيل المثال، اختطاف الـ«إتش تي تي بي إس» لديه بالفعل حلول أمان جيدة، والمطورون في فريق المشروع يحتاجون فقط إلى تهيئة الـ«إتش إس تي إس»(HSTS) بشكل صحيح. الـ«إتش إس تي إس»(HSTS) هي اختصار لـ(HTTP Strict Transport Security) ، وهي سياسة أمان ويب تدعمها المتصفحات. إذا تم تفعيل هذا التكوين، سيمنع المتصفح المستخدم من الاستمرار في الوصول عند اكتشاف خطأ في شهادة الـ«إتش تي تي بي إس». هل فهمت ما أعنيه؟

الأمان الإنساني

من السهل فهم جانب الأمان الإنساني. على سبيل المثال، عندما يقوم أعضاء فريق المشروع بأفعال خبيثة من الداخل، كما ذكرنا سابقًا، لن نتوسع في هذا الموضوع الآن. سنقوم بمناقشته بشكل موسع لاحقًا.

الأمان المالي

الأمان المالي هو مفهوم يحتاج إلى الاحترام. عندما يتعلق الأمر بالتمويل اللامركزي، فإن النقاط المتعلقة بالمال التي تهم المستخدمين أكثر هي سعر العملات والعائد السنوي، ويجب أن تكون جيدة على الأقل ومستقرة. ببساطة، كمستخدم، ألعب بـالتمويل اللامركزي لأربح المال. إذا خسرت، يجب أن أقتنع تمامًا. نعم، هذا هو الطابع البشري.

قد تكون هناك عيوب في هذا الجزء مثل:

- إطلاق غير عادل، مثل التعدين المسبق أو التداول الداخلي.

- هجوم الحيتان الكبيرة، ما يسمى بقوة المال.

- التلاعب في السوق، حيث يربح الأسرع في البيع.

- الأحداث غير المتوقعة في السوق، مثل الانهيارات المفاجئة، وأيضًا عندما يكون تمويل اللامركزي المستهدف مترابطًا أو متداخلاً مع تمويل اللامركزي أو رموز أخرى، في هذه الحالة قد تكون أضعف نقطة هي العامل الحاسم.

- بعض الأساليب الفنية أو العلمية مثل الهجمات السريعة، هجمات السندوتشات، وهجمات القروض السريعة.

الامتثال والأمان

الامتثال والأمان هو موضوع واسع جداً. ما ذكرته سابقاً عن مكافحة غسل الأموال «إيه إم إل»(AML) هو مجرد نقطة واحدة، وهناك أيضًا أمور أخرى مثل معرفة العميل «كي واي سي»(KYC)، والقيود المتعلقة بالمناطق الخاضعة للعقوبات، والمخاطر المتعلقة بالأوراق المالية، وغيرها. في الواقع، بالنسبة للمستخدمين، هذه الأمور ليست شيئًا يمكننا مواجهته بشكل مباشر. يمكن القول إنه عند المشاركة في مشروع ما، قد يخضع المشروع المستهدف للتنظيم الأمني من قبل بعض الدول، وبالتالي قد تظهر مشكلة جمع المعلومات الشخصية التي تهمنا. قد لا تكون تهتم بخصوصيتك، لكن هناك من يهتم بها.

على سبيل المثال، حدثت واقعة صغيرة في بداية عام 2022: دعم المحافظ لبروتوكول إثبات ملكية العنوان «إيه أو بي بي»(AOPP).

في ذلك الوقت، ألقيت نظرة على تصميم بروتوكول إثبات ملكية العنوان واكتشفت أن المحافظ التي تدعم هذا البروتوكول قد تسرب خصوصية المستخدمين: يمكن للهيئات التنظيمية أن تكون قادرة على معرفة العلاقة بين بورصة خاضعة للتنظيم ومحفظة خارجية غير معروفة. المرجع:

لا عجب أن العديد من المحافظ التي تركز على الخصوصية قد اهتمت بهذا التعليق وسارعت بحذف دعم هذا البروتوكول. على أي حال، تصميم هذا البروتوكول فعلاً مثير للاهتمام. لقد لاحظت أن هناك محافظ أخرى ليس لديها خطط حالية لحذف دعم بروتوكول إثبات ملكية العنوان، مثل «إيدج والت»(EdgeWallet). من وجهة نظرهم، لا يعرض بروتوكول إثبات ملكية العنوان المزيد من خصوصية المستخدم للخطر، بل يمكنه أن يساعد في تسهيل تداول العملات المشفرة بشكل أكبر. لأن، إذا لم يتمكن المستخدم من إثبات أن عنوان المحفظة الخارجية يخصه، فلن تسمح بعض المنصات الخاضعة للتنظيم للمستخدمين بسحب الأموال إلى هذا العنوان الخارجي.

في البداية، لم تقم محفظة الأجهزة الشهيرة «تريزور»(Trezor) بحذف دعم بروتوكول إثبات ملكية العنوان، لكنها فيما بعد اضطرت إلى التنازل وحذفت الدعم تحت ضغط من المجتمع والمستخدمين على تويتر.

كما ترى، مجرد هذه النقطة الصغيرة كانت مهمة للغاية بالنسبة للبعض من حيث الخصوصية. هذا لا يعني أننا يجب أن نتحدى التنظيم ونتجاهل الامتثال والأمان. في الواقع، من وجهة نظري، فإن التسوية المناسبة للامتثال والأمان ضرورية. لن أخوض في هذا الموضوع أكثر من ذلك، يمكنك فهمه بالطريقة التي تريحك.

بهذا، نكون قد انتهينا من تقديم المحتوى الرئيسي المتعلق بجوانب الأمان في التمويل اللامركزي.

بالإضافة إلى ما سبق، هناك مشكلات أمنية جديدة أو متغيرة قد تنشأ في المستقبل. نحن غالبًا نقول "الأمان ديناميكي، وليس ثابتًا"، وهذا ما نعنيه. على سبيل المثال، العديد من المشاريع الآن تقوم بإجراء تدقيقات أمنية ولديها تقارير تدقيق أمني جيدة، ولكن إذا قرأت تقريرًا ذا جودة عالية بعناية، ستجد أنه يوضح بوضوح نطاق الوقت الذي تم فيه التدقيق وما تم تدقيقه بالتحديد. يشمل التقرير العلامات الفريدة للمحتوى (مثل عنوان التحقق من سلسلة الكتل المفتوحة أو عنوان الالتزام في مستودع «جيت هب»(GitHub) أو تجزئة ملف الكود الهدف). لذا، التقرير هو وثيقة ثابتة، وإذا وجدت أن المشروع المستهدف لا يتطابق مع ما هو موصوف في التقرير، يمكنك الإشارة إلى ذلك.

أمان الرموز غير القابلة للاستبدال الـ NFT

كل ما تم ذكره سابقًا عن أمان التمويل اللامركزي يمكن تطبيقه تقريبًا على أمان الرموز غير القابلة للاستبدال، ولكن لدى الرموز الغير قابلة للاستبدال نقاط أمان فريدة مثل:

- أمان البيانات الوصفية «ميتا داتا»(Metadata)

- أمان التوقيع «سيجنيتشر»(Signature)

البيانات الوصفية تشير بشكل أساسي إلى الصور والرسوم المتحركة وغيرها من المحتويات. يمكن الرجوع إلى المعايير المحددة للبيانات الوصفية التي أصدرتها «أوبن سي»(OpenSea):

هناك مشكلتان رئيسيتان تتعلقان بالأمان يمكن أن تنشأ هنا:

- الأولى هي أن معرف الموارد الموحد الـ«يو آر آي»(URI) الذي يحتوي على الصورة (أو الرسوم المتحركة) قد يكون غير موثوق به، مثل أي خدمة مركزية عشوائية، والتي من جهة تكون غير مستقرة، ومن جهة أخرى يمكن لمشغلي المشروع تعديل الصورة كما يريدون، مما يلغي قيمة المقتنيات الرقمية الرموز غير القابلة للاستبدال. بشكل عام، يتم استخدام تخزين لامركزي مثل «آي بي إف إس»(IPFS) و «أرويف»(Arweave)، بالإضافة إلى خدمات بوابة معرف الموارد الموحد الـ«يو آر آي» المعروفة.

- المشكلة الأخرى هي إمكانية التسبب في تسريب الخصوصية، حيث يمكن لأي معرف الموارد الموحد الـ«يو آر آي»عشوائي جمع البيانات الأساسية للمستخدمين (مثل عنوان «آي بي»(IP)، و «يوزر-أيجنت»(User-Agent)، وغيرها).

مشكلات أمان التوقيع خطيرة جدًا، وسنفصلها فيما يلي.

احذر التوقيع!

أمان التوقيع هو أمر أود أن أشير إليه بشكل خاص، لأن هناك الكثير من الفخاخ في بروتوكولات التوقيع، وقد وقعت بالفعل عدة حوادث أمنية، خاصة تلك المتعلقة بـالرموز غير القابلة للاستبدال. لكنني لاحظت أن الكثير من الناس لا يزالون غير قادرين على التعامل مع هذه المشكلة الأمنية بشكل جيد. السبب في ذلك هو أن هناك عددًا قليلاً فقط من الناس الذين يوضحون هذه المشكلة الأمنية بشكل كافٍ.

في أمان التوقيع، يجب الالتزام بأهم مبدأ أمني: "ما تراه هو ما توقعه". بمعنى أن المحتوى الذي تراه هو بالضبط ما تتوقع أن توقع عليه، وعندما ترسل التوقيع، يجب أن تكون النتيجة كما تتوقعها، وليس شيئًا تندم عليه لاحقًا.

بعض المحتويات المتعلقة بأمان التوقيع تم ذكرها في جزء "المحافظ الباردة". إذا كنت لا تتذكرها جيدًا، يُنصح بمراجعتها. هنا سأركز على المحتويات المختلفة.

في عام 2022، ظهرت عدة حوادث سرقة لـرمز غير قابل للاستبدال شهيرة التي يمتلكها المستخدمون على منصة «أوبن سي»(OpenSea)، وخاصة في 20 فبراير 2022. السبب الأساسي وراء هذه الحوادث كان:

- قيام المستخدمين بتفويض الـرموز غير القابلة للاستبدال (عرضها للبيع) على «أوبن سي».

- حصول القراصنة على توقيعات المستخدمين عبر التصيد الاحتيالي.

يمكن العثور على تفسير أكثر دقة لهذه الحوادث هنا (لسبب ما، الرابط أدناه لم يعد يعمل، وحساب تويتر المرتبط أيضًا لم يعد موجودًا):

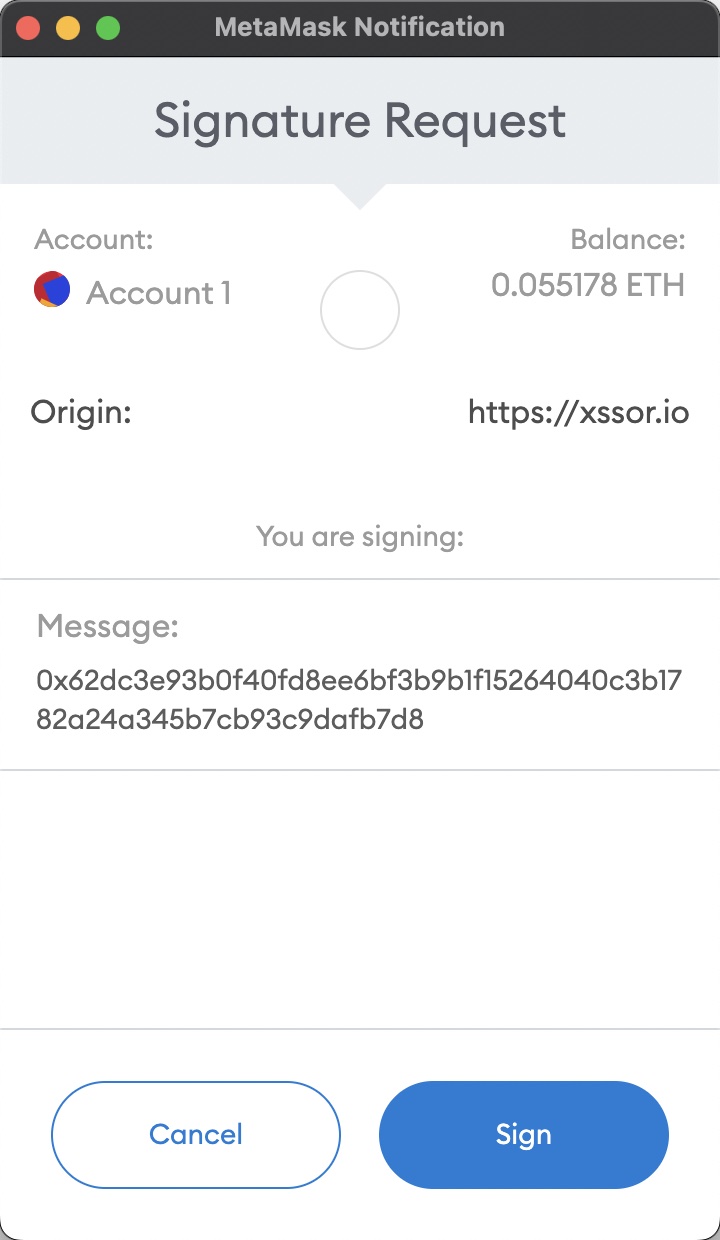

للحصول على هذا التوقيع ذي الصلة، ليس الأمر صعبًا في الواقع. يحتاج المخترق إلى تكوين المحتوى الصحيح المراد توقيعه، وبعد التجزئة، يقوم بخداع المستخدم المستهدف لإكمال التوقيع (هنا يكون التوقيع الأعمى، مما يعني أن المستخدم في الواقع لا يعرف بالضبط ما الذي يوقع عليه). بعد الحصول على المحتوى الموقع، يقوم المخترق بتكوين البيانات المستخدمة لتحقيق الاستغلال.

سأشرح هنا بالتفصيل باستخدام أحد أسواق الـرموز غير القابلة للاستبدال (ليس بالضرورة «أوبن سي»(OpenSea)). عندما يمنح المستخدم المستهدف الإذن لنشر الرموز غير القابلة للاستبدال على السوق، يقوم المهاجم بإنشاء المحتوى المراد توقيعه، وبعد التجزئة باستخدام «كيك 256»(Keccak256)، يتم عرض المحتوى المراد توقيعه للمستخدم على صفحة تصيد، فيرى المستخدم في هذه اللحظة ما يلي:

إذا نظرت عن كثب، ماذا يمكن أن ترى في هذه النافذة المنبثقة من «ميتا ماسك»(MetaMask)؟ الحساب والرصيد، موقع الويب الذي يطلب التوقيع، الرسالة التي يتم توقيعها، هذا كل شيء... مع هذه المعلومات فقط، كيف يمكن للمستخدم أن يخطر بباله أنه بمجرد النقر على "توقيع" ستحدث كارثة وأن الرموز غير القابلة للاستبدال الخاص به يمكن سرقته؟

في الواقع، هذا هو نوع من التوقيع الأعمى. لا يحتاج المستخدم إلى التوقيع في سوق الرموز غير القابلة للاستبدال، بل يمكن خداعه للتوقيع في أي موقع ويب (موقع تصيد)، بينما لا يعرف المستخدم المعنى الفعلي لهذه التوقيعات، للأسف، يعرفه المخترق. بالنسبة للمستخدم، ما عليه سوى تذكر: رفض التوقيع الأعمى. كان لدى «أوبن سي»(OpenSea) حالة من التوقيع الأعمى سابقًا، ولكن بعد 20 فبراير 2022، تم تحسينه باستخدام «إي آي بي-712»(EIP-712). ولكن حتى لو لم يكن التوقيع أعمى، لا يزال هناك مستخدمون سيكونون غير حذرين.

لماذا يحدث هذا؟ السبب الجوهري هو أن التوقيع لا يخضع لسياسة نفس الأصل في المتصفح. يمكنك ببساطة فهمها على هذا النحو: سياسة نفس الأصل تضمن أن يتم إجراء أي إجراء تحت نطاق محدد ولا يحدث عبر النطاقات، إلا إذا كانت الجهة المطورة ترغب في حدوث ذلك عبر النطاقات. إذا كان التوقيع يخضع لسياسة نفس الأصل، فلن يتمكن المخترق من استخدام توقيع ناتج عن نطاق غير مستهدف في هجوم تحت نطاق مستهدف، حتى إذا قام المستخدم بالتوقيع. لن أتعمق في هذا الموضوع هنا، ولكنني لاحظت وجود مسودة جديدة لتحسين الأمان على مستوى البروتوكول، وأتمنى أن يتم تحسين هذه الحالة قريبًا.

طرق الأمان الخاصة بالتوقيع التي تم ذكرها تغطي الأساليب الرئيسية، ولكن هناك العديد من الأنواع المتحورة. ومع ذلك، في النهاية، لا تختلف عن بعضها كثيرًا في الأساس. أفضل طريقة لفهمها بعمق هي إعادة إنشاء الهجوم من البداية إلى النهاية بنفسك، وربما ابتكار بعض أساليب الهجوم الفريدة. على سبيل المثال، فيما يتعلق بالتوقيع، هناك العديد من التفاصيل، مثل كيفية تكوين المحتوى المراد توقيعه، ما هو محتوى التوقيع؟ بالإضافة إلى طريقة الموافقة «أبروف»(approve)، هل هناك طرق أخرى (نعم، مثل «إنكريس ألاونس»(increaseAllowance)). حسنًا، سيكون التوسع في هذا الأمر تقنيًا جدًا. على أي حال، من الجيد أنك تدرك أهمية التوقيع.

بالنسبة للمستخدمين، يمكن أن يكون إلغاء التفويض «أبروف»(approve) هو أحد الطرق الممكنة لمكافحة هذا النوع من الهجمات من المصدر. يمكنك استخدام الأدوات المعروفة التالية للقيام بذلك:

-

الـ«توكن أبرولز»(Token Approvals)

https://etherscan.io/tokenapprovalchecker

هي أداة لتفحص وإلغاء التصاريح مقدمة من المتصفح الرسمي لإيثريوم. السلسلة الأساسية من سلسلة الكتل إيثريوم تشبه إلى حد كبير بعضها البعض، لأن متصفحاتهم تم تطويرها في الغالب من قبل «إيثرسكان»(Etherscan)، مثل:

https://bscscan.com/tokenapprovalchecker

https://hecoinfo.com/tokenapprovalchecker

https://polygonscan.com/tokenapprovalchecker

https://snowtrace.io/tokenapprovalchecker

https://cronoscan.com/tokenapprovalchecker -

الـ Revoke.cash

https://revoke.cash/

좋은 평판과 점점 더 강력해지는 멀티 체인 지원. -

محفظة «رابي»(Rabby) الإضافية

https://rabby.io/

هي إحدى المحافظ التي نتعاون معها كثيرًا في مجال الأمان. لقد لاحظت أن ميزتهم "تفحص وإلغاء التصاريح" تدعم مجموعة إيثريوم أكثر من أي محفظة أخرى رأيتها...

⚠️تنبيه: إذا كنت ترغب في الحصول على فهم أكثر شمولية وعمقًا حول أمان التوقيع، يمكنك الاطلاع على التوسعات والإضافات الموجودة في المستودع الخاص بي أدناه:

https://github.com/evilcos/darkhandbook

لا بد لي من الاعتراف بأن معرفة نقاط الأمان للتوقيع تعتبر غير ودية للغاية للمبتدئين. هذا المستودع يجمع العديد من المحتويات ذات الصلة، يمكنك تصفحها بنفسك. إذا تمكنت من فهمها جميعًا، فأنا أؤمن بأن معرفة الأمان في هذا المجال لن تكون عبئًا عليك بعد الآن :)

احذر من التوقيعات غير البديهية!

لم ينته الأمر بعد، أود أن أذكر نوعًا خاصًا من المخاطر: مخاطر التوقيعات غير البديهية.

ما هو التوقيع غير البديهي؟ على سبيل المثال، أنت على دراية تامة بإيثريوم وتلعب بأنواع مختلفة من التمويل اللامركزي والرموز غير القابلة للاستبدال لدرجة أن المبتدئين ينظرون إليك كخبير. في هذا الوقت، تبدأ في استخدام «سولانا»(Solana) وتواجه أيضًا مواقع تصيد، لكنك لا تخاف وتبتسم بازدراء: "لقد تعاملت مع هذه الأشياء في نظام إيثريوم البيئي، كيف يمكن أن أقع في الفخ؟"

عذرًا، لكن المخترقون يضحكون، لقد وقعت في الفخ بالفعل. لأنه كان هناك عملية غير بديهية، والبشر لديهم العادات أو الكسل الذي يجعلك تتهاون وتفقد الحذر.

حسنًا، دعونا نلقي نظرة على هذا المثال الواقعي لعملية غير بديهية.

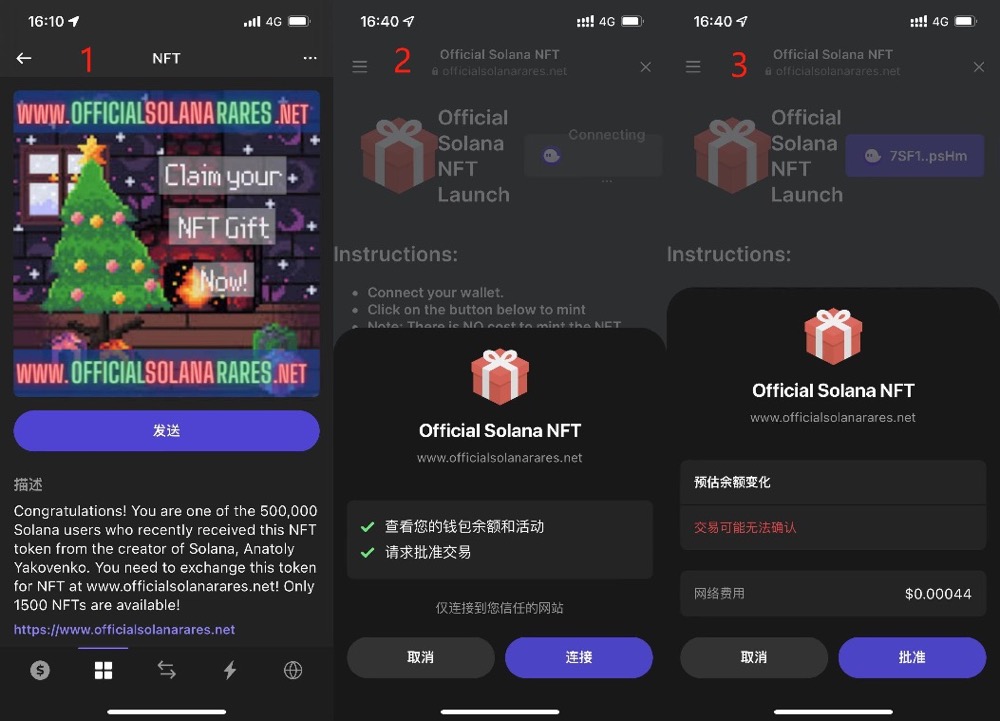

في 5 مارس 2022، تم إصدار تحذير أمني: التصيد الاحتيالي في «سولانا»(Solana) أصبح أكثر قسوة. يقوم المهاجمون بإسقاط الرموز غير القابلة للاستبدال للمستخدمين بالجملة (الصورة 1). المستخدم يدخل إلى الموقع المستهدف عبر الرابط الموجود في وصف الرمز غير القابل للاستبدال المسقط (www_officialsolanarares_net)، ثم يقوم بتوصيل محفظته (الصورة 2) والنقر على تعدين «Mint»، ليظهر صندوق الموافقة (الصورة 3). لاحظ، لا يحتوي صندوق الموافقة هذا على أي تنبيه خاص، وعند الموافقة، يتم تحويل جميع عملة «سول»(SOL) الموجودة في المحفظة.

عند النقر على "موافقة"، سيتفاعل المستخدم مع العقد الخبيث الذي نشره المهاجم: 3VtjHnDuDD1QreJiYNziDsdkeALMT6b2F9j3AXdL4q8v

وظيفة هذا العقد الخبيث في النهاية هي بدء تحويل عملة «سول»(SOL)، حيث يتم تحويل معظم عملة «سول»(SOL) من محفظة المستخدم. من خلال معلومات سلسلة الكتل، يبدو أن هذا النشاط الاحتيالي مستمر منذ عدة أيام، وعدد الضحايا في تزايد مستمر.

هناك نقطتان يجب الانتباه لهما:

- بعد موافقة المستخدم «أبروف»(approve) على العقد الخبيث، يمكنه تحويل الأصول الأصلية للمستخدم (هنا عملة SOL)، هذا الأمر غير ممكن في إيثريوم، حيث لا يمكن لعمليات التصيد الاحتيالية بالإيثريوم سحب الأصول الأصلية (ETH) ولكن يمكنها سحب العملات عليه. هذا يؤدي إلى وجود ظاهرة «انتهاك المعرفة العامة»، مما يجعل المستخدمين أكثر عرضة للوقوع في الفخ.

- محفظة «سولانا»(Solana) الأكثر شهرة، «فانتوم»(Phantom)، تحتوي على ثغرة في آلية الأمان «ما تراه هو ما توقعه» (لم يتم اختبار المحافظ الأخرى)، حيث لا توفر تنبيهات كاملة عن المخاطر للمستخدم. هذا يمكن أن يخلق ثغرات أمنية بسهولة، مما يؤدي إلى فقدان المستخدمين لعملاتهم.

بعض طرق الهجوم المتقدمة

هناك بالفعل العديد من طرق الهجوم المتقدمة، وغالباً ما يتم تبسيطها في نظر العامة إلى «لقد تعرضت لعملية تصيد احتيالي». لكن هذا التصيد يمكن أن يكون متقدماً للغاية، على سبيل المثال:

يقوم المهاجم بإرسال رسائل تصيد عبر البريد الإلكتروني، وتتضمن الرسالة مستندًا:

A Huge Risk of Stablecoin(Protected).docx

هذه بالفعل وثيقة جذابة للغاية... ولكن بعد فتح هذه الوثيقة قد يتم زرع حصان طروادة في جهاز الكمبيوتر (عادةً من خلال أسلوب وحدات الماكرو في Office أو ثغرات 0day/1day). وعادةً ما تتضمن هذه الأنواع من أحصنة طروادة الوظائف الاعتيادية التالية:

- جمع مختلف أنواع بيانات الاعتماد، مثل تلك المتعلقة بالمتصفح و بـSSH، مما يتيح للمخترق الوصول إلى خدمات أخرى تخص المستخدم المستهدف. لذا، بعد الإصابة بالفيروس، يُنصح عادةً المستخدم بتنظيف الجهاز المستهدف بشكل كامل وتغيير صلاحيات الحسابات ذات الصلة بشكل فوري.

- تسجيل ضغطات المفاتيح، خاصة تلك التي تلتقط المحتويات الحساسة المؤقتة مثل كلمات المرور.

- التقاط لقطات الشاشة وجمع الملفات الحساسة.

- إذا كان الفيروس من نوع الفدية، فإنه يقوم بتشفير الملفات على الجهاز المستهدف، في انتظار أن يدفع الضحية الفدية، والتي عادةً ما تكون بالبيتكوين. لكن هنا ليس الفيروس من نوع الفدية، حيث أن هذا النوع يتسم بالوضوح والقوة في نواياه العدائية.

بالإضافة إلى ذلك، تقوم أحصنة طروادة المخصصة لمجال العملات المشفرة بتنفيذ استغلال خاص، مثل جمع المعلومات الحساسة من المحافظ الشهيرة ومنصات التداول، بهدف سرقة العملات. وبحسب التحليل المهني، فإن أحصنة طروادة المذكورة أعلاه تتضمن هجمات موجهة خصيصاً ضد MetaMask:

https://securelist.com/the-bluenoroff-cryptocurrency-hunt-is-still-on/105488/

حصان طروادة سيقوم باستبدال «ميتا ماسك»(MetaMask) الخاص بالمستخدم بنسخة تحتوي على باب خلفي. وجود باب خلفي في «ميتا ماسك» يعني أن العملات المشفرة التي تستخدمها فيه لم تعد ملكك. حتى إذا كنت تستخدم محفظة أجهزة مرافقة، فإن «ميتا ماسك» ذو الباب الخلفي سيقوم بتنفيذ سرقة العملات من خلال تغيير عنوان الوجهة والمبلغ.

هذا النوع من الهجمات يستهدف بشكل خاص الأشخاص المشهورين الذين يظهرون ثروتهم. الظاهرة التي لاحظتها هي أن بعض الشخصيات البارزة يكونون متكبرين جدًا، ولذلك فإن اختراقهم هو مسألة وقت فقط. بعد التعرض للاختراق، يتعلم الكثيرون من الدروس المؤلمة ويقومون بمراجعة شاملة وتحسينات، ويتعاونون على المدى الطويل مع خبراء أمنيين موثوقين أو مؤسسات متخصصة.

ومع ذلك، هناك دائمًا استثناءات. بعض الأفراد أو المشاريع قد يتعرضون للاختراق مرة، ثم مرة ثانية وثالثة. إذا كانت كل عملية اختراق ناتجة عن مواجهة خصم قوي، فأنا أكن لهؤلاء الأفراد أو المشاريع احترامًا كبيرًا وأسميهم روادًا، ولديهم فرصة كبيرة للتطور مستقبلاً. للأسف، الكثير من حالات الاختراق تحدث بسبب أخطاء بسيطة وقابلة للتكرار، وهذا أمر غير مفهوم. أنصح بالابتعاد عن هؤلاء الأشخاص أو المشاريع.

هذا النوع من هجمات التصيد الاحتيالي التي تعتمد على النشر الواسع عادة ما يكون أسلوبها بسيطًا. تتضمن هذه الهجمات إعداد مجموعة من مواقع التصيد التي تشبه في اسمها النطاقات الأصلية، وشراء حسابات على منصات التواصل الاجتماعي مثل تويتر لنشر الروابط. إذا تم استخدام الأساليب والتقنيات المناسبة في الوقت المناسب، فإن العديد من المستخدمين يقعون في الفخ.

هذا النوع من التصيد الاحتيالي ليس له شيء مميز، حيث يعتمد بشكل أساسي على إقناع المستخدمين بالموافقة على عمليات تفويض لمحافظهم لسرقة الرموز المميزة بما في ذلك الرموز غير القابلة للاستبدال، ومن ثم سرقتها بطريقة مباشرة.

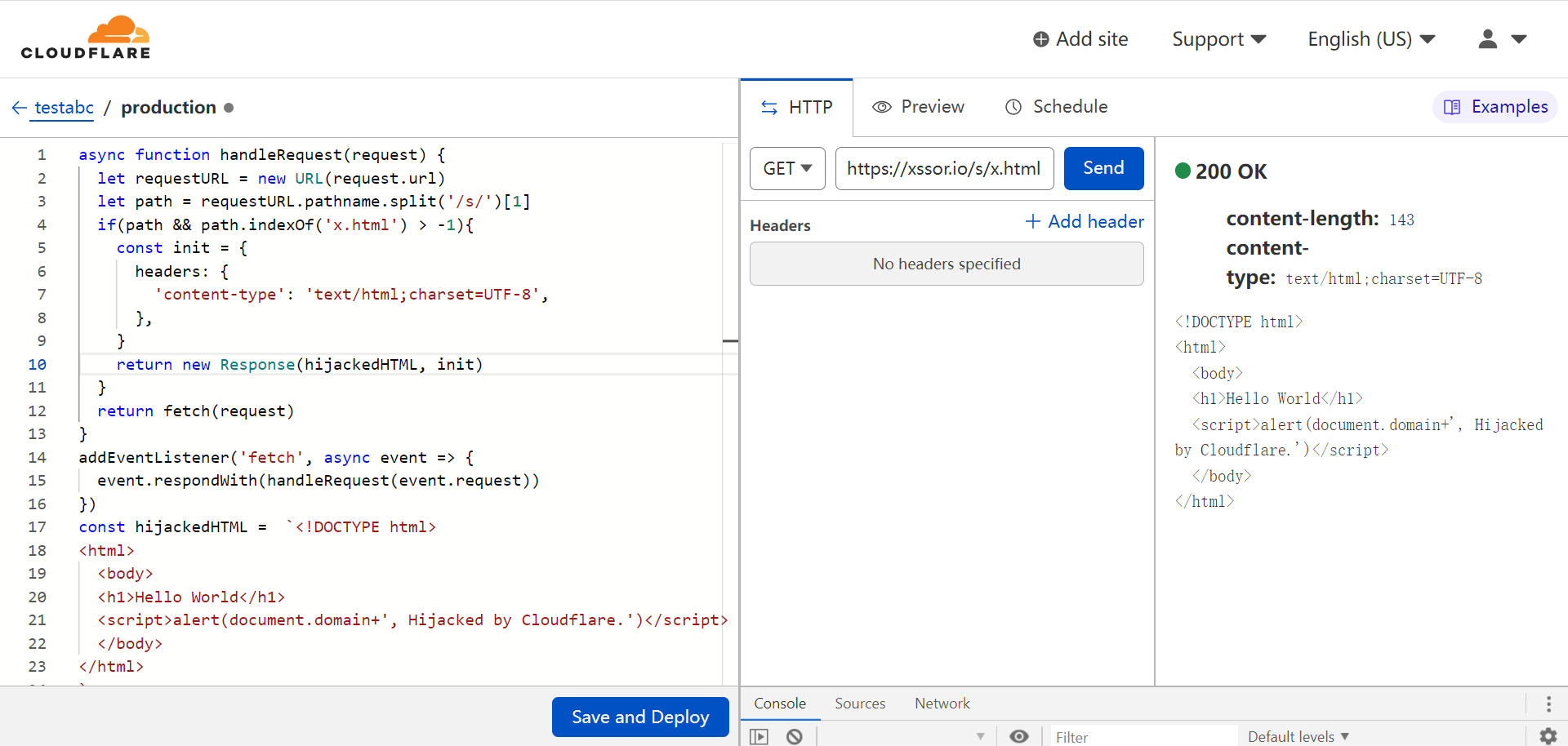

هناك أيضًا بعض الهجمات المتقدمة، مثل الجمع بين تقنيات «إكس إس إس»(XSS) و «سي إس آر إف»(CSRF) والوكيل العكسي (Reverse Proxy) لجعل الهجوم بأكمله أكثر سلاسة وانسيابية. لا يمكننا مناقشة كل شيء هنا، لذا يمكننا الحديث بشكل خاص عن نقطة استغلال دقيقة جدًا (هجوم الرجل الوسيط عبر «كلاودفلير»(Cloudflare))، والتي تتعلق بسيناريوهات الوكيل العكسي (Reverse Proxy). وقد حدثت بالفعل هجمات سرقة عملات حقيقية باستخدام هذه النقطة، وكانت مخفية للغاية.

المشكلة هنا ليست أن «كلاودفلير»(Cloudflare) نفسها تقوم بأفعال ضارة أو تعرضت للاختراق، بل تكمن المشكلة في استخدام المشروع لـ«كلاودفلير» وسرقة صلاحيات حساب المشروع. العملية بشكل عام هي كالتالي: إذا كان موقعك يستخدم خدمات «كلاودفلير»، يمكنك ملاحظة ميزة «ووركرز»(Workers) في لوحة التحكم. وقد وصف المسؤولون عن «كلاودفلير» ميزة الـ«ووركرز» بأنها:

بناء تطبيقات بدون خوادم ونشرها فورًا على مستوى العالم، مما يوفر أداءً فائقًا، وموثوقية، وقابلية للتوسع. لمزيد من المعلومات، يمكنك الرجوع إلى:

لقد قمت بإنشاء صفحة اختبار منذ فترة طويلة:

عند زيارتك ستظهر نافذة منبثقة، ومحتواها هو:

xssor.io, Hijacked by Cloudflare.

في الواقع، هذه النافذة المنبثقة، بل حتى محتوى ملف (x.html) بالكامل، ليست من الملف نفسه، بل هي مقدمة من Cloudflare. يمكن رؤية المبدأ في الصورة أدناه:

الكود في لقطة الشاشة بسيط للغاية: إذا كنت مخترقًا وتمكنت من السيطرة على حسابك في «كلاودفلير»(Cloudflare)، يمكنني استخدام خاصية «ووركرز»(Workers) لحقن أي برنامج خبيث في أي صفحة. في هذه الحالة، سيكون من الصعب على المستخدمين إدراك أن الصفحة المستهدفة تم اختراقها وتعديلها بهذه الطريقة السرية، حيث لن تكون هناك أي إشارات إلى حدوث خطأ (مثل خطأ في شهادة «إتش تي تي بي إس»(HTTPS))، وحتى فريق المشروع نفسه قد لا يدرك وجود مشكلة في البداية، مما قد يؤدي إلى إنفاق الكثير من الوقت في فحص الأمان على الخوادم والأفراد وغير ذلك. وعند إدراك المشكلة، ستكون الأضرار قد وقعت بالفعل.

في الواقع، «كلاودفلير»(Cloudflare) خدمة جيدة للغاية، حيث تستخدمها العديد من المواقع أو خدمات الويب كجدار ناري لحماية الويب، ومواجهة هجمات «دي دوس»(DDoS)، وتسريع «سي دي إن»(CDN) على مستوى العالم، وتوفير خدمات الوكيل العكسي. نظرًا لتوفرها بنسخة مجانية، فإن لديها عددًا كبيرًا من المستخدمين. توجد خدمات مشابهة لـ«كلاودفلير» مثل «أكامي»(Akamai) وغيرها.

يجب على المستخدمين الانتباه إلى أمان حساباتهم من هذا النوع، فمشكلة أمان الحسابات كانت محل نقاش مستمر منذ بداية الإنترنت على مستوى العالم، ويبدو أن الحديث عنها لا ينتهي. ولكن لا مفر من ذلك، لأن الكثير من الناس ما زالوا يتعرضون للاختراق بسبب أمان الحسابات. على سبيل المثال، استخدام كلمات مرور قوية وفريدة للخدمات الهامة ليس بالأمر الشائع كما ينبغي (تظل نسبة انتشار برامج إدارة كلمات المرور مثل «ون باسوورد»(1Password) منخفضة). وأيضًا، البعض يتكاسل عن تفعيل المصادقة الثنائية أو حتى لا يعرف بوجودها أو كيفية استخدامها. ناهيكم عن أنه يجب على المستخدمين إعادة تعيين كلمات المرور على الأقل مرة واحدة في السنة لبعض الخدمات.

حسنًا، كانت هذه لمحة عن بعض أساليب الهجمات المتقدمة. بالنسبة لك، يكفي أن تدرك أن هذا المجال يشبه «الغابة المظلمة». كلما كان بإمكانك، حاول تعلم المزيد عن الأساليب المختلفة والمتنوعة للهجمات. بعد رؤية العديد من هذه الهجمات، بل وربما الوقوع في بعض الفخاخ بنفسك، يمكنك على الأقل أن تصبح شخصًا على دراية بأمان الشبكات حتى لو لم تكن متخصصًا محترفًا. إنه دور مفيد جدًا، فالمعرفة لا تضرك أبدًا.

حماية الخصوصية التقليدية

ليس سهل، لقد وصلت إلى هذا النقطة. حماية الخصوصية التقليدية موضوع قديم. في عام 2014، كتبت مقالاً عن هذا الموضوع:

الإنفجار الكبير للخصوصية، عليك أن تتعلم بعض الحيل لحماية نفسك

https://evilcos.me/yinsi.html

عند إعادة قراءة هذه المقالة، ستجد أن الغالبية العظمى من النصائح لم تتغير مع الزمن. لأنها كانت تعتبر مدخلًا بسيطًا عندما نُشرت في البداية. الآن، سأبدأ بتقديم شئ جديد. في الواقع، حماية الخصوصية مرتبطة بشكل وثيق بالأمان. هنا يمكنك اعتبارها كحماية لأمانك الشخصي. ما الذي نحميه؟ بالطبع، نحمي خصوصيتك، مثل المفتاح الخاص بك الذي يعتبر نوعًا من الخصوصية. بالإضافة إلى ذلك، لا تعتقد أن هذه الأفكار التقليدية غير مهمة، لأنها تشكل الأساس. إذا لم يكن الأساس آمنًا، وإذا كانت خصوصية الأساس مفقودة، فإن البنية العليا ستكون هشة وغير مستقرة، كما أن استقرارها سيكون مهددًا.

هنا يوجد مصدران مهمان أوصي بهما بشدة: الأول هو:

الدفاع عن النفس ضد المراقبة

نصائح وأدوات وإرشادات للاتصالات عبر الإنترنت بشكل أكثر أمانًا

https://ssd.eff.org/

الـ SSD (الدفاع عن النفس ضد المراقبة) هي مبادرة أطلقتها مؤسسة الحدود الإلكترونية الـ EFF الشهيرة، والتي تقدم دليلاً متخصصاً يشرح لك كيفية تجنب مراقبة «الأخ الأكبر» في عالم الإنترنت. يتضمن الدليل العديد من الأدوات المفيدة مثل «تور»(Tor) و «واتسآب» و«سيجنال»(Signal) و«بي جي بي»(PGP) وغيرها.

الثاني هو:

دليل الخصوصية: مكافحة المراقبة باستخدام التشفير وأدوات الخصوصية

https://www.privacytools.io/

هذا الموقع متخصص في سرد الأدوات ذات الصلة، وهو شامل للغاية. هل رأيت ذلك؟ يوصي أيضًا بمنصات تداول العملات المشفرة والمحافظ وغيرها. لاحظ أن العديد من الأدوات المدرجة في الموقع لا أستخدمها كثيرًا، لأن لدي طريقتي الخاصة، ويجب عليك أيضًا تطوير طريقتك الخاصة بشكل تدريجي، من خلال المقارنة والتحسين المستمر.

هنا سأركز على الأدوات التي أعتقد أنه يجب عليك إتقانها أو استخدامها بأي حال من الأحوال.

أنظمة التشغيل

نظام الـ«ويندوز 10» (والإصدارات الأحدث) و نظام الـ«ماك أو إس» يتمتعان بمستوى أمان مرضٍ للغاية، ويمكنك اختيار أي منهما. يمكنك أيضًا استخدام نظام «لينكس»(Linux) بحرية، مثل «أوبونتو»(Ubuntu)، أو أنظمة التشغيل المتقدمة في الخصوصية والأمان مثل «تايلز»(Tails) و «وونيكس»(Whonix).

المبدأ الأسهل للأمان في أنظمة التشغيل هو: إعطاء الأولوية لتحديثات أمان النظام، وعندما تتوفر تحديثات أمان، يجب التحديث فوراً. ثم تعلم بعض مهارات الاستخدام، حيث يقول الكثير من الناس إن استخدام حواسيب الـ«ويندوز» و الـ«ماك» لا يحتاج إلى مهارات تعلم. هل يكفي النقر هنا وهناك؟ بالطبع لا. بالنسبة للمبتدئين في الأمان، فإن تثبيت برنامج مضاد للفيروسات هو خطوة أساسية، مثل «كاسبرسكي»(Kaspersky) أو «بيت ديفيندر»(BitDefender) اللذين يتمتعان بسمعة طيبة، ويوجد منهما إصدارات لـنظام الـ«ماك» أيضًا.

تذكر مبادئ الأمان عند التنزيل، التي ذُكرت سابقاً. عدم تحميل البرامج العشوائية يقلل معظم المخاطر بالفعل.

يمكنك التفكير، ماذا لو فُقد هذا الكمبيوتر أو سُرق؟ وجود كلمة مرور لبدء التشغيل فقط ليس كافياً، إذا لم يكن القرص مشفرًا ومحميًا، يمكن للسارق أن يزيل القرص الصلب ويأخذ البيانات منه بسهولة. في هذه الحالة، أوصي بتشفير القرص الصلب للكمبيوتر المهم:

https://docs.microsoft.com/zh-cn/windows/security/encryption-data-protection

https://support.apple.com/zh-cn/HT204837

هناك أيضًا أدوات قوية لتشفير القرص مثل «فيرا كريبت»(VeraCrypt)، والتي كانت تُعرف سابقًا باسم «ترو كريبت»(TrueCrypt). إنها أداة مشهورة وقوية للغاية. إذا كنت مهتمًا، يمكنك التعرف عليها والتكيف معها:

إذا أردت زيادة الأمان بشكل أكبر، يمكنك تفعيل كلمة مرور «بايوس»(BIOS) أو كلمة مرور البرنامج الثابت. هذا يعتمد على قرارك الشخصي، لكنني شخصيًا قمت بتفعيلة. ومع ذلك، يجب عليك حفظ كلمات المرور هذه بشكل جيد، لأن نسيانها قد يجعل من المستحيل استعادة الوصول، حتى بالنسبة للمختصين.

لقد وقعت في هذا الفخ بنفسي سابقًا. وبعد التفكير مليًا، أدركت أنني أضعت حاسوبًا محمولًا، وبعض العملات المشفرة، وأسبوعًا من الوقت. لكنني اكتسبت خبرة ثمينة من هذا الخطأ.

الهواتف المحمولة

الهواتف المحمولة تتضمن بشكل رئيسي أجهزة «آيفون» وسلسلة هواتف «أندرويد»، ولا يوجد غيرها. مثل هاتفي المفضل السابق، «بلاكبيري»(Blackberry)، الذي تم إقصاؤه من قبل الزمن. كانت أمان هواتف «أندرويد» في الماضي مثيرة للقلق، ويرجع ذلك جزئيًا إلى مرحلة التطوير المبكرة، وأيضًا إلى تنوع الإصدارات وتجزئتها، حيث كان لكل علامة تجارية نسختها الخاصة. لكن الآن، تحسنت الأمان بشكل ملحوظ.

فيما يتعلق بالهواتف المحمولة، يجب أيضًا أن تُعطى الأولوية لتحديثات الأمان الخاصة بالنظام ومبادئ الأمان عند التنزيل. بالإضافة إلى ذلك، يجب الحذر من النقاط التالية:

- لا تقم بعملية كسر الحماية «جيلبريك»(Jailbreak) أو الـ«روت»(Root) إلا إذا كنت تشتغل في مجال الأبحاث الأمنية، فلا داعي لذلك. وإذا كنت تفعل ذلك من أجل الحصول على برامج مقرصنة، فإن الفائدة تعتمد على قدرتك على التحكم بها.

- لا تقم بتحميل التطبيقات من الأسواق غير الرسمية، كما ذكرت سابقًا، إلا إذا كنت قادرًا على التعامل معها. وحتى التطبيقات التي تُحمل من الأسواق الرسمية قد تكون مزيفة في بعض الأحيان، لذا كن حذرًا في التمييز بينها.

- استخدام المزامنة السحابية الرسمية يعتمد على أنك واثق من أمان حسابك، وإلا فإن تعرض السحابة للاختراق يعني أن هاتفك قد يواجه مشكلة.

فيما يتعلق بالهواتف، شخصيًا أعتمد أكثر على «آيفون». كما أنني أجهز على الأقل حسابين في «آي كلاود»(iCloud)، واحد لمنطقة الصين والآخر لمنطقة خارجية، وذلك لتثبيت التطبيقات التي تفرض قيودًا حسب المنطقة (قد يبدو ذلك غريبًا، لكن هذه هي الحقيقة).

الشبكات

فيما يتعلق بالأمان على الشبكة، كان الوضع سيئًا للغاية في الماضي، لكنه تحسن تدريجيًا في السنوات الأخيرة، خاصة بعد انتشار استراتيجية «إتش تي تي بي إس إيفريوير»(HTTPS Everywhere). إذا حدثت بالفعل عملية اختراقات للشبكة (هجوم رجل في المنتصف)، فإن النظام سيعطي ردود فعل بالأخطاء المناسبة. ولكن لكل قاعدة استثناء، لذا في الأمور المتعلقة بالشبكة، إذا كان هناك خيار آمن فمن الأفضل اختياره. على سبيل المثال، لا تتصل بشبكات الـ Wi-Fi غير معروفة بشكل عشوائي، خصوصًا مع انتشار الشبكات ذات الأمان العالي مثل 4G/5G، إلا في حالة ضعف الإشارة والحاجة الماسة لاستخدامها.

إذا كنت مهووسًا بالأمان، يمكنك التفكير في استخدام شبكة مستقلة لأجهزتك الحساسة والمهمة جدًا. اختر أجهزة توجيه (الراوتر) ومشغلين ذو سمعة جيدة، وتجنب البحث عن الأرخص. وادعُ الله أن لا تحدث أي أعمال اختراقات على مستوى أجهزة التوجيه أو المشغلين.

المتصفحات

فيما يتعلق بالمتصفحات، فإن الأكثر شيوعًا هي متصفح «كروم»(Chrome)و «فايرفوكس»(Firefox). في صناعة العملات المشفرة، هناك من يستخدم الـ«بريف»(Brave)، وهو أيضًا خيار جيد. المتصفحات ذات الشهرة العالية والفريق القوي تتلقى تحديثات أمنية بشكل أسرع. موضوع أمان المتصفحات واسع جدًا، ولكن بالنسبة لك، يجب أن تركز على النقاط التالية فقط:

- قم بتحديث المتصفح فور توفر التحديثات، ولا تعتمد على الحظ.

- لا تقم بتثبيت الإضافات إلا إذا كانت ضرورية، وعند تثبيتها، تحقق من سمعتها، عدد المستخدمين، والشركة المطورة لها. كن حذرًا من الأذونات التي تطلبها الإضافات، وتأكد من أن الإضافات تأتي من متجر التطبيقات بالمتصفح.

- يمكن استخدام عدة متصفحات معًا، ومن الأفضل أن تجري العمليات الهامة على متصفح واحد، بينما تستخدم متصفحًا آخر للأنشطة العادية وغير الهامة.

- هناك بعض الإضافات المعروفة بحماية الخصوصية (مثل uBlock Origin، HTTPS Everywhere، ClearURLs وغيرها)، يمكنك استخدامها حسب تفضيلاتك الشخصية.

على متصفح «فايرفوكس»، ما زلت أستخدم «نو سكريبت»(NoScript)، وهي إضافة قديمة تعتبر أداة رائعة. الـ«نو سكريبت» يمكنها مقاومة الأضرار الناتجة عن الـ«جافاسكريبت» بشكل جيد، وكان في الماضي مشهورًا جدًا. الآن أصبحت المتصفحات أكثر أمانًا بفضل استراتيجيات الأمان مثل سياسة الأمان نفس الأصل (Same-Origin Policy)، سياسة أمان المحتوى (CSP)، سياسة أمان الكوكيز (Cookie Security Policy)، أمان رؤوس الـ إتش.تي.تي.بي (HTTP Security Headers)، وسياسات أمان الإضافات وغيرها. لقد ارتفعت مستويات الأمان في المتصفحات بشكل كبير ولا يمكن مقارنتها بالماضي. وبذلك، أصبح استخدام إضافات الأمان مثل «نو سكريبت» أقل أهمية، ولكن لا يزال من المفيد التعرف عليها إذا كنت مهتمًا.

مدير كلمات المرور

إذا كنت لا تزال لا تستخدم مدير كلمات المرور، فإما أنك لا تعرف مدى الأمان والراحة الذي يوفره استخدامه، أو أنك تعتمد على ذاكرتك القوية. لكن الاعتماد على الذاكرة له مخاطره كما ذكرت سابقًا: أولاً، يمكن للوقت أن يضغف الذاكرة؛ ثانياً، قد تتعرض لحادث غير متوقع. بغض النظر، أوصي باستخدام مدير كلمات المرور لدعم ذاكرتك. من بين مديري كلمات المرور المشهورين: «ون باسوورد»(1Password) و «بيت ووردن»(Bitwarden).

أنا لا أحتاج إلى شرح زائد عن هذا الجزء من المحتوى، فهناك العديد من الدروس المتوفرة بشكل كبير، حتى أنه يمكن استخدامه بسهولة دون الحاجة إلى دروس. ما أحتاج إلى تذكيركم به هو:

- تأكد تماماً من عدم نسيان كلمة المرور الرئيسية الخاصة بك، ولا تدع معلومات حساب كلمة المرور الرئيسية تُسرق، وإلا فقد تخسر كل شيء.

- تأكد تماماً من أمان بريدك الإلكتروني، إذا تم اختراق بريدك الإلكتروني، على الرغم من أن هذا لن يتسبب في تسريب المحتوى الحساس في مدير كلمات المرور الخاص بك، إلا أن المخترقون قد يتمكنون من تدمير هذه البيانات.

- لقد قمت بالتحقق من أمان الأدوات التي ذكرتها (مثل «ون باسوورد»(1Password)) وأتابع دائماً الأحداث الأمنية وسمعتها وتطوراتها، ولكن لا يمكنني ضمان أمان هذه الأدوات بشكل مطلق، وخاصة لا يمكنني ضمان عدم حدوث أحداث غير متوقعة في المستقبل.

هناك نقطة أقدرها كثيراً، مثل صفحة الأمان الخاصة بـ«ون باسوورد» التي تحتوي على مقدمة وشروحات:

من بين هذه المحتويات نجد تصميم الأمان، وشهادات الخصوصية والأمان المعترف بها، والورقة البيضاء لتصميم الأمان، وتقرير التدقيق الأمني. إن الشفافية في نشر هذه المعلومات تجعل من السهل على المتخصصين في هذا المجال إجراء التحقق اللازم. هذه النقطة جديرة بالتقدير ويجب أن تتعلم منها مشاريع أخرى.

الـ«بيت ووردن»(Bitwarden) يقوم بعمل أفضل من ذلك، فهو مفتوح المصدر بالكامل، بما في ذلك الخادم، مما يتيح لأي شخص التحقق، والتدقيق، والمساهمة.

هل لاحظت ذلك؟ إن نية «ون باسوورد» و«بيت ووردن» واضحة جداً:

أنا آمن وأهتم بالخصوصية، وليس هذا مجرد كلام مني فقط، بل أكدته أيضًا جهات موثوقة من طرف ثالث. يمكنكم التحقق من ذلك بأنفسكم، وحتى لجعل التحقق سهلاً لكم، بذلت مجهودًا كبيرًا لجعل كل ما يمكن إظهاره شفافًا وعلنيًا. إذا لم أحقق ما أقول، يمكنكم بسهولة تحدي مصداقيتي.

ماذا يسمى هذا؟ هذا يسمى الثقة في الأمان :)

المصادقة الثنائية

أمان هويتك على الإنترنت يعتمد على ثلاث طبقات: الأولى هي كلمة المرور، والثانية هي المصادقة الثنائية، والثالثة هي قدرة المشروع المستهدف على إدارة المخاطر. لا يمكنني القول أن المصادقة الثنائية هي معيار ثابت للجميع. على سبيل المثال، إذا كنت تستخدم محفظة لامركزية، فإن كلمة مرور واحدة قد تكون مزعجة بما فيه الكفاية (في الوقت الحاضر، يتم استخدام التعرف على الوجه والبصمة لتحسين التجربة)، لذلك قد لا تكون المصادقة الثنائية ضرورية. ولكن في المنصات المركزية، المصادقة الثنائية لا غنى عنها. ذلك لأن المنصات المركزية يمكن لأي شخص الوصول إليها أو قد يتمكن من الوصول إليها. إذا تم سرقة كلمة المرور الخاصة بك، فهذا يعني فقدان حقوق الوصول إلى حسابك، وبالتالي ضياع أموالك أيضًا. بينما في المحفظة اللامركزية، كلمة المرور هي مجرد خطوة تحقق محلية، وحتى إذا تمكن المخترق من الحصول على هذه الكلمة، فإنه ما زال يحتاج إلى الوصول الفعلي إلى الجهاز الذي يحتوي على المحفظة.

هل فهمت الفرق الآن؟ جيد، من أدوات المصادقة الثنائية المعروفة: مصادقة جوجل (Google Authenticator)ومصادق مايكروسوفت(Microsoft Authenticator)، وبالطبع إذا كنت تستخدم مدير كلمات المرور (مثل «ون باسوورد»(1Password)) فهو يأتي مع ميزة المصادقة الثنائية، مما يجعله مريحًا جدًا. في جميع الأحوال، تذكر دائمًا الاحتفاظ بنسخة احتياطية، لأن فقدان المصادقة الثنائية يمكن أن يكون أمرًا مزعجًا للغاية.

بالإضافة إلى ذلك، يمكن أن يكون التحقق الثنائي مفهومًا واسعًا. على سبيل المثال، عند تسجيل الدخول إلى منصة معينة باستخدام الحساب وكلمة المرور، يكون حسابنا عادةً هو البريد الإلكتروني أو رقم الهاتف. في هذه الحالة، يتم استخدام البريد الإلكتروني أو رقم الهاتف لتلقي رمز التحقق كخطوة ثانية، وهذا يمكن اعتباره أيضًا نوعًا من التحقق الثنائي. ومع ذلك، فإن هذه الطريقة ليست آمنة بما فيه الكفاية. على سبيل المثال، إذا تم اختراق البريد الإلكتروني أو تم اختطاف بطاقة الـSIM الخاصة بالهاتف، أو تم اختراق الخدمة التي ترسل البريد الإلكتروني أو الرسائل النصية، فسيتم كشف رمز التحقق المرسل من المنصة.

التصفح العلمي للإنترنت الـ VPN

بالنظر إلى السياسات الحالية، لن أقول الكثير، قارن بين الخيارات المعروفة بنفسك. إذا كنت قادراً، فمن الأفضل أن تقوم ببناء نظامك الخاص، لأنه سيكون أكثر أماناً وقابلية للتحكم. في نهاية المطاف، هدفنا هو التصفح العلمي والآمن على الإنترنت.

إذا لم تبني النظام بنفسك، فلا يمكن ضمان عدم حدوث هجمات من طرف ثالث. كما ذكرت سابقاً، بيئة الإنترنت الآن ليست سيئة كما كانت من قبل، خاصة بعد انتشار سياسة «إتش تي تي بي إس إيفريوير»(HTTPS Everywhere). لكن الهدوء الظاهر قد يخفي تحت السطح تيارات مضطربة يصعب اكتشافها. لذا لا أملك نصيحة أمنية محددة في هذا الصدد، بناء النظام بنفسك يتطلب بعض الجهد لكنه يستحق العناء. وإن لم يكن ذلك ممكناً، فاختر دائماً العلامات التجارية ذات السمعة الجيدة والتي لها تاريخ طويل في السوق.

البريد الإلكتروني

البريد الإلكتروني هو حقاً هوية أساسية على الويب، فنحن نستخدم البريد الإلكتروني للتسجيل في الكثير من الخدمات، ومعظم البريد الإلكتروني الذي نستخدمه مجاني تقريباً، ويبدو وكأنه هواء، لا تعتقد أنه سيختفي. ولكن ماذا لو اختفى في يوم من الأيام؟ في هذه الحالة، ستكون كل الخدمات التي تعتمد على هذا البريد الإلكتروني في موقف محرج. هذا السيناريو المتطرف ليس مستحيلاً، على سبيل المثال بسبب الحرب أو الكوارث الطبيعية. بالطبع، إذا حدثت هذه المواقف المتطرفة، فإن الأمور الأخرى بجانب البقاء على قيد الحياة لن تكون ذات أهمية كبيرة بالنسبة لك.

بالنسبة للبريد الإلكتروني، من الضروري اختيار عمالقة مثل خدمة «جيميل»(Gmail) و «أوتلوك»(Outlook) وبريد «كيو كيو»(QQ). من حسن الحظ أن مجال أبحاثي السابقة شمل هذه الجوانب، وبالنسبة لك، فإن أمان هذه الخدمات كافٍ. ولكن عليك دائمًا أن تكون حذرًا من هجمات التصيد الاحتيالي في البريد الإلكتروني. ليس كل رسالة بريد إلكتروني تحتاج إلى اهتمامك، خاصةً الروابط والمرفقات الموجودة فيها، فقد تكون تحتوي على فيروسات أو برامج ضارة.

إذا واجهت هجمات متقدمة تستهدف بريدك الإلكتروني، فليس هناك سوى أن تتمنى لنفسك الحظ الجيد.

بالإضافة إلى خدمات البريد الإلكتروني العملاقة، إذا كنت تهتم بالخصوصية، فهناك خدمات بريد إلكتروني موثوقة تتمتع بسمعة جيدة مثل خدمة «بروتون ميل»(ProtonMail) و «توتانوتا»(Tutanota). نصيحتي هي استخدام البريد الإلكتروني المخصص للخصوصية لتسجيل الخدمات التي تحتاج إلى خصوصية عالية، وانتبه إلى معدل النشاط، لأن البريد الإلكتروني المجاني قد يُسترد إذا لم يكن نشطًا لفترة طويلة.

بطاقة الـ«سيم» (SIM)

بطاقة الـ«سيم»، غالبًا ما تكون رقم الهاتف مهمًا مثل البريد الإلكتروني باعتباره هوية أساسية. خلال السنوات الأخيرة، قامت شركات الاتصالات الكبرى في بلادنا بعمل جيد في حماية أمان أرقام الهواتف. على سبيل المثال، إلغاء البطاقة أو إعادة إصدارها يتطلب عمليات تحقق أمنية صارمة تتم في مكاتب الخدمة. وفيما يتعلق بهجمات بطاقة الـ«سيم»، سأقدم لك مثالًا:

في مايو 2019، تعرض حساب شخصي على منصة «كوين بيس»(Coinbase) لهجوم نقل بطاقة الـ«سيم» «سيم بورت أتاك»(SIM Port Attack)، مما أدى إلى خسارة أكثر من 100,000 دولار من العملات المشفرة، وكان الأمر مؤلمًا للغاية. عملية الهجوم كانت كالتالي:

حصل المهاجمون على معلومات الخصوصية الخاصة بالضحية من خلال الهندسة الاجتماعية، ثم قاموا بخداع شركة الاتصالات للحصول على بطاقة الـ«سيم» جديدة. بعد ذلك، استخدموا نفس رقم الهاتف للوصول بسهولة إلى حساب الضحية على «كوين بيس». بمجرد نقل بطاقة الـ«سيم»، تصبح الأمور معقدة للغاية، لأن العديد من الخدمات عبر الإنترنت تعتمد على رقم الهاتف في التحقق الثنائي أو كطريقة مباشرة للتحقق من الهوية، مما يجعل رقم الهاتف نقطة ضعف في عملية الهجوم.

لتحليل مفصل، يمكن الرجوع إلى:

هذه النصيحة للدفاع بسيطة في الواقع، وهي تفعيل أداة المصادقة الثنائية المعروفة.

هناك خطر آخر مع بطاقة الـ«سيم»، وهو أنه إذا ضاع الهاتف أو سُرق، فإن استخدام بطاقة الـ«سيم» بدون حماية يمكن أن يكون مشكلة. يمكنني أن أقدم لك نصيحتي: لقد قمت بتعيين كلمة مرور (رمز PIN) لبطاقة الـ«سيم» الخاصة بي، وبالتالي يجب إدخال كلمة المرور الصحيحة في كل مرة يتم فيها تشغيل الهاتف أو إعادة استخدام البطاقة. يرجى البحث عن الطريقة التفصيلية بنفسك. فقط تذكر: لا تنسَ هذه الكلمة، وإلا ستواجه مشكلة وتتسبب في تأخير الأمور.

الـ«جي بي جي»(GPG)

هذه الأجزاء قد تم التطرق إليها في النص السابق، لكن دعنا نستعرض مفهومًا صغيرًا هنا لتسهيل الفهم في المستقبل:

في بعض الأحيان قد تصادف المصطلحات «بي جي بي»(PGP) و «أوبن بي جي بي»(OpenPGP) و «جي بي جي»(GPG) التي تبدو متشابهة، إليك طريقة بسيطة للتفريق بينها:

- الـ«بي جي بي» هي اختصار لـ(Pretty Good Privacy)، وهو برنامج تشفير تجاري تم إصداره منذ أكثر من 30 عامًا، وهو الآن تحت إدارة شركة «سيمانتيك»(Symantec).

- الـ«أوبن بي جي بي» هو معيار تشفير مشتق من «بي جي بي».

- الـ«جي بي جي»، وهو اختصار لـ«جنوبجي»(GnuPG)، هو برنامج تشفير مفتوح المصدر يستند إلى معيار «أوبن بي جي بي».

هذه الأنظمة الأساسية متشابهة، واستخدام «جي بي جي» يمكنه التوافق مع الآخرين. هنا أود أن أؤكد بشدة مرة أخرى: لا تشتت نفسك بكثرة الخيارات، في مجال التشفير الآمن، استخدام «جي بي جي» بشكل جيد يمكنه أن يعزز الأمان بشكل كبير!

بيئة العزل

يتم التأكيد بشكل خاص على مبدأ الأمان هذا، والذي يتمثل في ضرورة اعتماد مبدأ الأمان الثقة الصفرية. يجب أن تؤمن بشدة بأنه مهما كانت قوتنا، فإن تعرضنا للاختراق هو مسألة وقت، سواء من قبل أشخاص خارجيين أو داخليين أو حتى أنفسنا. عندما يحدث الاختراق، تكون الخطوة الأولى هي الحد من الخسائر. يتم تجاهل قدرة الحد من الخسائر من قبل الكثيرين، مما يؤدي إلى سلسلة من الاختراقات بسبب اختراق واحد. يعود السبب في ذلك إلى عدم وجود العديد من تصميمات الأمان، وخاصةً مبدأ العزل الذي يبدو صارمًا ولكنه فعال.

عادة جيدة للعزل هي أنه عند تعرضك للاختراق، فإن الأضرار تقتصر على خصوصية الهدف الذي تم اختراقه فقط، دون تعريض بقية الخصوصية للخطر. على سبيل المثال:

- إذا كانت عاداتك في أمان كلمة المرور جيدة، فعندما يتم اختراق أحد حساباتك، فلن يعرض استخدام نفس كلمة المرور بقية حساباتك للخطر.

- إذا لم تكن عملاتك المشفرة تحت كلمة مفتاحية واحدة فقط، ففي حال حدوث مشكلة، لن تفقد كل شيء وتضطر إلى البدء من جديد.

- إذا أصيب جهاز الكمبيوتر الخاص بك بفيروس، وكان هذا الجهاز مخصصًا للاستخدام العشوائي فقط ولا يحتوي على الكثير من الخصوصية، فلن تشعر بالقلق. يمكن حل معظم المشاكل بإعادة التثبيت. وإذا كنت ماهرًا في استخدام الأجهزة الافتراضية، فسيكون الوضع أفضل، حيث يمكنك ببساطة استعادة اللقطة «سنابشوت»(Snapshot). من بين الأدوات الجيدة للأجهزة الافتراضية: «في إم وير»(VMware) و «باراليلز»(Parallels).

- يمكنك تطبيق العديد من النصائح المذكورة أعلاه باستخدام حسابين على الأقل، أو أداتين، أو جهازين، وغيرها. بعد الاعتياد على ذلك، يمكنك إنشاء هوية افتراضية مستقلة بالكامل.

سبق وأن طرحت وجهة نظر متطرفة بعض الشيء: الخصوصية ليست للحماية، بل للتحكم بها.

طرحي لهذا الرأي كان بسبب: في بيئة الإنترنت الحالية، الخصوصية بالفعل تم انتهاكها بشكل كبير. الخبر الجيد هو أنه في السنوات الأخيرة أصبحت القوانين المتعلقة بالخصوصية أكثر شيوعًا، وازداد اهتمام الناس بها. كل شيء بالتأكيد سيتجه نحو الأفضل. لكن حتى ذلك الحين، مهما كانت الظروف، عند إتقانك للنقاط التي أوردتها، ستمتلك القدرة على التحكم بخصوصيتك بكفاءة. إذا تعودت على ذلك في الإنترنت، قد يكون لديك هويات افتراضية متعددة شبه مستقلة.

الأمان الإنساني

ذكرت الكثير، ولكن البشر هم أكبر وأدوم المخاطر. هناك جملة في رواية الثلاث الأجسام (三体) تقول: "الضعف والجهل ليسا عائقاً أمام البقاء، بل الكبرياء هو العائق"

- لا تكن متكبرًا: إذا كنت تعتقد أنك قوي بالفعل، فافخر بنفسك فقط، ولا تحتقر كل شيء، وخاصة إلى حد الغرور الذي يجعلك تتحدى قراصنة العالم. العلم لا نهاية له، والمشاكل لا نهاية لها.

- لا تكن جشعًا: الطمع يكون دافعًا للتقدم في كثير من الأحيان، لكن عليك التفكير، لماذا تُركت لك هذه الفرصة الجيدة؟ هل لأنك وسيم، أم لأن حديثك لطيف؟ :)

- لا تكن متهورًا: التهور شيطان، والمصائد في كل مكان، والاندفاع دون التأكد هو مقامرة.

هناك العديد من الجوانب المتعلقة بالطبيعة البشرية التي يمكن مناقشتها ولكنها لا تنتهي، والأهم من ذلك أن لدي العديد من المشكلات أيضًا. يمكنني فقط القول إنني أتصرف بحذر شديد وكأنما أمشي على جليد رقيق. سأناقش أدناه بعض النقاط الهامة التي تتطلب اهتمامًا خاصًا، جميعها مرتبطة بعيوب الطبيعة البشرية، حيث يستغل المحتالين سهولة استخدام بعض المنصات للعب بالطبيعة البشرية على نحو مؤذ.

تلجرام

قلت سابقا إن تلجرام هو أكبر شبكة مظلمة. ويجب أن أقول أولاً إن تلجرام قوي للغاية، فهو آمن ومستقر وتصميمه المفتوح بشكل كافٍ يجعله محبوبًا من قبل الكثيرين. ولكن بيئة تلجرام الثقافية تجذب المحتالين أيضًا: تلجرام سهل الاستخدام للغاية، وقاعدة مستخدميه كبيرة بما فيه الكفاية، ووظائفه المفتوحة جيدة، مما يجعل تخصيص خدمات البوت المختلفة أمرًا سهلاً للغاية. وبالاقتران مع العملات المشفرة، يمكن أن تجعل العديد من المعاملات تتفوق على تلك الموجودة في أسواق الشبكة المظلمة "الويب المظلم" على شبكة «تور»(Tor). وفوق ذلك، هناك الكثير من المستخدمين عليه.

عادةً، يكون المُعرف الفريد لحسابات وسائل التواصل الاجتماعي مجرد اسم مستخدم أو معرف المستخدم، ويمكن للمحتالين استنساخ هذه البيانات بالكامل. بعض منصات التواصل الاجتماعي لديها آلية تحقق من الحساب، مثل إضافة علامة زرقاء. يمكن مواقع التواصل الاجتماعي المفتوحة استخدام بعض المؤشرات للتحقق مما إذا كان الحساب حقيقيًا، مثل حالة المتابعة، وحالة المحتوى المنشور، وحالة التفاعل مع المحتوى، وغيرها. أما التأكيد على مواقع التواصل الاجتماعي المغلقة فهو أكثر تعقيدًا، لكن إدخال ميزة المجموعات المشتركة في تلجرام يعد أمرًا جيدًا للغاية.

هذا هو الحال مع الطبيعة البشرية: كلما كان هناك ثغرة يمكن استغلالها وعائد مجزٍ، ستجد بالتأكيد مجموعة من المحتالين يحاولون استغلالها.

لذلك، تمتلئ منصات التواصل الاجتماعي بالكثير من فخاخ التصيد الاحتيالي. على سبيل المثال، قد تكون تتحدث في مجموعة، وفجأة يظهر حساب يبدو كأنه خدمة عملاء رسمية ويبدأ بمراسلتك بشكل خاص (المراسلة الخاصة على تلجرام لا تتطلب إضافة صديق)، ثم يستخدم العبارات الكلاسيكية للاحتيال، فيقع بعض الأشخاص في الفخ تدريجيًا.

علاوة على ذلك، يتم سحبك مباشرة إلى مجموعة أخرى، حيث يكون جميع الأشخاص فيها مزيفين ما عداك، ولكنك تشعر وكأنها حقيقية. هذا هو ما يُعرف بتقنية استنساخ المجموعات في الأنشطة غير القانونية.